Управление информационной безопасностью. Политика, принципы и основные понятия

Информация является одним из самых главных деловых ресурсов, который обеспечивает организации добавочную стоимость, и вследствие этого нуждается в защите. Слабые места в защите информации могут привести к финансовым потерям, и нанести ущерб коммерческим операциям. Поэтому в наше время вопрос разработки системы управления информационной безопасностью и ее внедрение в организации является концептуальным.

Стандарт ISO 27001 определяет информационную безопасность как: «сохранение конфиденциальности, целостности и доступности информации; кроме того, могут быть включены и другие свойства, такие как подлинность, невозможность отказа от авторства, достоверность».

Конфиденциальность – обеспечение доступности информации только для тех, кто имеет соответствующие полномочия (авторизированные пользователи);

Целостность – обеспечение точности и полноты информации, а также методов ее обработки;

Доступность – обеспечение доступа к информации авторизированным пользователям, когда это необходимо (по требованию).

| По вопросам : klubok@сайт |

Управление информационной безопасностью (Information Security Management или ISM) - процесс, который обеспечивает конфиденциальность , целостность и доступность активов, информации, данных и услуг организации. Управление информационной безопасностью обычно является частью Организационного подхода к Управлению безопасностью, который имеет более широкую область охвата, чем поставщик услуг, и включает обработку бумажных документов, доступ в здания, телефонные звонки и т.п., для всей организации.

Основной целью ISM является обеспечение эффективного управления информационной безопасностью всех услуг и деятельностей в рамках Управления услуг. Информационная безопасность предназначена для защиты от нарушения конфиденциальности, доступности и целостности информации, информационных систем и коммуникаций.

- Конфиденциальность - состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на него право.

- Целостность - состояние информации, при котором отсутствует любое ее изменение либо изменение осуществляется только преднамеренно субъектами, имеющими на него право;

- Доступность - состояние информации, при котором субъекты, имеющие право доступа, могут реализовывать его беспрепятственно.

Цель обеспечения информационной безопасности достигнута, если:

- Информация доступна тогда, когда это требуется, а информационные системы устойчивы к атакам, могут избегать их или быстро восстанавливаться.

- Информация доступна только тем, кто имеет соответствующие права.

- Информация корректна, полна и защищена от неавторизованных изменений.

- Обмен информацией с партнерами и другими организациями надежно защищен.

Бизнес определяет, что и как должно быть защищено. При этом для эффективности и целостности обеспечения информационной безопасности необходимо рассматривать бизнес процессы от начала до конца, так как слабое место может сделать уязвимой всю систему.

Процесс ISM должен включать в себя:

- формирование, управление, распространение и соблюдение Политики информационной безопасности и других вспомогательных политик, которые имеют отношение к информационной безопасности. Политика информационной безопасности (Security Policy) - политика, определяющая подход организации к управлению информационной безопасностью .

- понимание согласованных текущих и будущих требований бизнеса к безопасности;

- использование контролей безопасности для выполнения Политики информационной безопасности и управления рисками, связанными с доступом к информации, системам и услугам. Термин " контроль безопасности " является заимствованным из английского языка и в данном контексте означает набор контрмер и мер предосторожности, применяемых для аннулирования, уменьшения рисков и противостояния им. То есть контроль безопасности состоит из проактивных и реактивных действий;

- документирование перечня контролей безопасности , действий по их эксплуатации и управлению, а также всех связанных с ними рисков;

- управление поставщиками и контрактами, требующими доступа к системам и услугам. Осуществляется при взаимодействии с процессом Управления поставщиками;

- контроль всех "брешей" безопасности и инцидентов, связанных с системами и услугами;

- проактивное улучшение контролей безопасности и уменьшение рисков нарушения информационной безопасности;

- интеграция аспектов информационной безопасности во все процессы Управления услуг.

Политика информационной безопасности должна включать в себя следующее:

- реализация аспектов Политики информационной безопасности;

- возможные злоупотребления аспектами Политики информационной безопасности;

- политика контроля доступа;

- политика использования паролей;

- политика электронной почты;

- политика интернета;

- политика антивирусной защиты;

- политика классификации информации;

- политика классификации документов;

- политика удаленного доступа;

- политика доступа поставщиков к услугам, информации и компонентам;

- политика размещения активов.

Перечисленные политики должны быть доступны пользователям и заказчикам, которые в свою очередь обязаны письменно подтвердить свое согласие с ними.

Политики утверждаются руководством бизнеса и IT и пересматриваются в зависимости от обстоятельств.

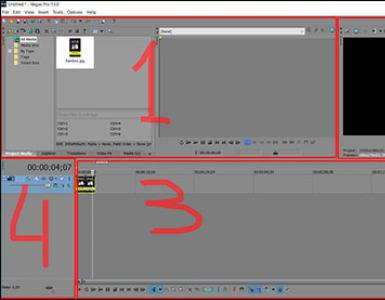

Чтобы обеспечивать информационную безопасность и управлять ею, необходимо поддерживать Систему управления информационной безопасностью. Система управления информационной безопасностью (Information Security Management System или ISMS) - система политик, процессов, стандартов, руководящих документов и средств, которые обеспечивают организации достижение целей управления информационной безопасностью. На рис. 6.3 показана структура ISMS, наиболее широко используемая организациями.

Рис.

6.3.

ISMS

Для обеспечения и поддержки Политики информационной безопасности необходимо сформировать и использовать набор контролей безопасности . Для предотвращения инцидентов и правильного реагирования в случае их возникновения используют меры безопасности, представленные на рис. 6.5 .

Рис. 6.5.

На рис. 6.5 выделено четыре стадии. Первая стадия - возникновение угрозы. Угрозой является все, что может негативно повлиять на бизнес-процесс или прерывать его. Инцидент - это реализованная угроза . Инцидент является отправной точкой для применения контролей безопасности . В результате инцидента появляется ущерб . Для управления или устранения рисков также применяются контроли безопасности. Для каждой стадии необходимо подобрать подходящие меры обеспечения информационной безопасности:

- превентивные - меры безопасности, которые предотвращают появление инцидента информационной безопасности. Например, распределение прав доступа.

- восстановительные - меры безопасности, направленные на уменьшение потенциального ущерба в случае инцидента. Например, резервное копирование.

- обнаруживающие - меры безопасности, направленные на обнаружение инцидентов. Например, антивирусная защита или система обнаружения вторжений.

- подавляющие - меры безопасности, которые противодействуют попыткам реализации угрозы, то есть инцидентам. Например, банкомат забирает у клиента карту после определенного количества неправильных вводов PIN-кода.

- корректирующие - меры безопасности, направленные на восстановления после инцидента. Например, восстановление резервных копий, откат на предыдущее рабочее состояние и т.п.

Входами процесса ISM являются:

- информация от бизнеса - стратегии, планы, бюджет бизнеса, а также его текущие и будущие требования;

- политики безопасности бизнеса, планы безопасности, Анализ рисков;

- информация от IT - стратегия, планы и бюджет IT;

- информация об услугах - информация от SLM , в частности Портфеля услуг и Каталога услуг, SLA/ SLR ;

- отчеты процессов и анализа рисков от ISM , Управления доступностью и Управления непрерывностью услуг;

- детальная информация обо всех инцидентах информационной безопасности и "брешах" в ней;

- информация об изменениях - информация от процесса Управления изменениями, в частности расписание изменений и их влияние на планы, политики и контроли информационной безопасности;

- информация о взаимоотношениях бизнеса с услугами, вспомогательными услугами и технологиями;

- информация о доступе партнеров и поставщиков к услугам и системам, предоставляемая процессами Управления поставщиками и Управления доступностью.

Выходами ISM являются:

- всеобъемлющая Политика информационной безопасности и другие вспомогательные политики, которые имеют отношение к информационной безопасности;.

- Система управления информационной безопасностью (ISMS), которая содержит всю информацию, необходимую для обеспечения ISM ;

- результаты переоценки рисков и ревизии отчетов;

- набор контролей безопасности , описание их эксплуатации и управления, а также всех связанных с ними рисков;

- аудиты информационной безопасности и отчеты;

- расписание тестирования планов информационной безопасности;

- классификация информационных активов;

- отчеты о существующих "брешах" в информационной безопасности и инцидентах;

- политики, процессы и процедуры для управления доступом поставщиков и партнеров к услугам и системам.

В качестве ключевых показателей производительности процесса Управления информационной безопасностью можно использовать множество метрик, например:

- защищенность бизнеса от нарушений информационной безопасности

- процентное уменьшение сообщений о "брешах" в Сервис-деск;

- процентное уменьшение негативного влияния на бизнес со стороны "брешей" и инцидентов;

- процентное увеличение пунктов, касающихся информационной безопасности, в SLA.

- формирование четкой и согласованной политики информационной безопасности, учитывающей потребности бизнеса, то есть уменьшение количества несовпадений между процессами ISM и процессами и политиками информационной безопасности бизнеса.

- процедуры по обеспечению безопасности, которые оправданы, согласованы и утверждены руководством организации:

- увеличение согласованности и пригодности процедур обеспечения безопасности;

- увеличение поддержки со стороны руководства

- механизмы улучшения:

- количество предложенных улучшений в отношении контролей и процедур;

- уменьшение количества несовпадений, обнаруженных в процессе тестирования и аудита.

- информационная безопасность является неотъемлемой частью услуг и процессов ITSM , то есть увеличение количества услуг и процессов, в которых предусмотрены меры безопасности.

ISM сталкивается со множеством трудностей и рисков на пути обеспечения информационной безопасности. К сожалению, на практике достаточно часто бизнес считает, что вопросами информационной безопасности должна заниматься только IT. Еще хуже, когда бизнес не понимает, зачем вообще нужно уделять внимание информационной безопасности. Создание эффективной системы защиты информации влечет за собой большие затраты , которые должны быть понятны руководству, так как именно оно принимает решение о финансировании. При этом важно соблюдать баланс - обеспечение информационной безопасности не должно стоить больше самой защищаемой информации.

Аннотация

Сегодня безопасность цифрового пространства показывает новый путь национальной безопасности каждой страны. В соответствии с ролью информации как ценного товара в бизнесе, её защита, безусловно, необходима. Для достижения этой цели, каждой организации, в зависимости от уровня информации (с точки зрения экономической ценности), требуется разработка системы управления информационной безопасностью, пока существует возможность, защиты своих информационных активов.

В организациях, существование которых значительно зависит от информационных технологий, могут быть использованы все инструменты для защиты данных. Тем не менее, безопасность информации необходима для потребителей, партнеров по сотрудничеству, других организаций и правительства. В связи с этим, для защиты ценной информации, необходимо что бы каждая организация стремилась к той или иной стратегии и реализации системы безопасности на её основе. Система управления информационной безопасностью является частью комплексной системы управления, основанной на оценке и анализов рисков, для разработки, реализации, администрирования, мониторинга, анализа, поддержания и повышения информационной безопасности и ее реализации, полученных из целей организации и требования, требования безопасности, используемых процедур и размерах и структуре ее организации.

Ключевые слова: информационные системы безопасности, системы управленческой информации, технологии

Введение

Нынешняя эпоха называется постиндустриальной или информационной. В современном мире, информация инфраструктуры, как основной фактор экономического и социального развития стран, играет важную роль в деятельности человека. Основные технологии этой эпохи называются информационным технологиям и в последней интерпретации, информационно-коммуникационными технологиями (ИКТ). Произошло ускорение изменений в области связи и информационных технологий, поэтому специалисты и эксперты в этой области, а также руководители принятия решений по ИКТ требуют определенных усилий для поддержки и обновления своей информации. Новые технологии призваны упростить задачи и навыки, но прежде всего ориентированы на выбор стратегии и планирование деятельности. Ускорение научно-технического прогресса является высоким. Элвин Тоффлер предполагает, что в будущем, «Если от 65 до 70 лет рассматривать как период одного поколения (тоесть прошлые 800 периодов) становится понятным, что изменения осуществлялись более быстрыми темпами в последнем поколении, нежели в предыдущих 799" (Элвин Тоффлер, 1993) . Повышение предприятием поддержки внедрения систем баз данных, где ключевой будет технология для повседневной деятельности и в принятии решений, безопасности данных, управляемых при помощи этих систем, становится крайне важным. Ущерб и несанкционированное использование данных, влияют не только на одного пользователя или приложение, но может иметь катастрофические последствия для всей организации (Bertino и др., 2005). Несколько других организационных факторов, которые препятствуют внедрению технологии также были определены после проведения обширного поиска литературы. Среди них стоимость технологии, отсутствие управленческих и технологических навыков, отсутствие системной интеграции и нехватка финансовых ресурсов.

Обеспечение физической и информационной логики по предотвращению хакерских проникновений и взломщиков компьютерных сетей всегда было одной из проблем, ведущих менеджеров организации.

Аутсайдеры саботажа на компьютерные системы и их доступ к информации и базам данных является одной из угроз, которые должны в соответствии с размещенной информацией, должны обеспечивать серьезный приоритет информационной безопасности среди факторов защиты. С другой стороны предоставление различных услуг и услуги электронного правительства, электронной коммерции, электронного обучения и... в области Интернета, усилиями информационной безопасности будет удвоено. Наиболее важным преимуществом миссии компьютерных сетей является ресурс совместного использования оборудования и программного обеспечения и быстрый и легкий доступ к информации. Контроль доступа и использования общих ресурсов, которые являются наиболее важными целями системы безопасности в сети. С расширением компьютерных сетей (особенно Интернет), отношения к информационной безопасности и другим общим ресурсам, вступила в новую фазу. В связи с этим, любой организации, для защиты ценной информации, необходимо придерживаться иной стратегии и в соответствии с ней осуществлять систему безопасности. Отсутствием надлежащей системы безопасности следуют некоторые неожиданные и негативные последствия. Успех в обеспечении информации зависит от защиты данных и информационных систем от атак, и по этой причине, используется многими спецслужбами. Выбранное обслуживание, должно обладать необходимым потенциалом, созданной системой защиты, своевременным обнаружением атак, и быстрой реакцией. Таким образом, база выбранной стратегии может быть основана на трех компонентах защиты, обнаружения, реакции.

Системы Управления Информационной Безопасностью

Управление информационной безопасностью играет ключевую роль в управлении, организации и сертификации Информационной Системы (ИС). В 1995 году, с появлением стандарта управления информационной безопасностью, возник системный подход по обеспечению безопасности пространства обмена информацией. Согласно этой концепции обеспечение безопасности космического обмена информацией должно осуществляться постепенно, последовательно и на основе обеспечения цикла, включая проектирование, внедрение, оценку и модификацию. Соответственно, каждая организация обязана выполнить безопасное пространство обмена информацией в следующих действиях:

А - Обеспечить организацию безопасности, необходимых планов и программ.

B - Создавать организации, необходимые для создания и поддержки в области безопасности, организации информационного обмена.

C - осуществление безопасности в планах и программах

Стандарты безопасности делятся на две основные категории: первая группа используется в сфере безопасности, связанной с техническими условиями в таких областях, как цифровые подписи, шифрование с открытым ключом, симметричное шифрование, кэш - функции, функции шифрования сообщений и проверки подлинности и т.д., и второй группы в отношении безопасности в менеджменте, в том числе различных частей организации управления, стандарт управления BS7799.(Новая версия ISO / IEC 27001).

| Название | Год | Цель | Описание |

| 27000 | 2009 | Основа других стандартов | Его считают словарь для других стандартов |

| 27001 | 2005 | Обеспечение информационной безопасности через управление | Обычно используется рядом ISO\IEC 27002 стандартом |

| 27002 | 2007 | Обеспечение практической рекомендации на 2007 год управления безопасностью 27002 информации | Обычно используется рядом ISO\IEC 27001 обычным стандартом |

| 27003 | 2010 | Обеспечить руководство линии и помочь toimplementation из informationsecurity управления | В том числе 9 основных частей, для достижения цели |

| 27004 | 2009 | Измерение, отчет и включение систем по информационной безопасности | Оценка работы менеджмента информационной безопасности, в том числе и основная часть 6 |

| 27005 | 2008 | Обеспечить прямое руководство для информации по управлению рисками безопасности | Этот стандарт поддержки ISO \ IEC 27001 понятий. Этот стандарт не рекомендуется для специального анализа рисков и таким образом структурирован и систематичен |

| 15408 | после 1994 | Обеспечивает рамки для работы процесса признания, реализации и оценки компьютерных систем | Включает 5 основных оценок безопасности |

Выражение системы управления информационной безопасностью, вытекающие из положений ISO / IEC 27002 для управления информационной безопасностью и опубликованного международной организацией по стандартизации в 2000 году, располагается в соответствии со стандартом ISO 27001, наряду с другими стандартами в области систем менеджмента, только с ISO 9001 и под непосредственным наблюдением и руководством старшего руководителя организации. Эта система является поставщиком информационной безопасности организации и на основе процессного подхода. Также над использованием системы реализует множество стандартов и методологий, таких как BS 7799 и ISO/IEC, и ISO 15408(общие критерии). Чтобы установить и поддерживать систему управления информационной безопасностью, необходимо выполнить следующее:

- Создание системы управления информационной безопасностью.

- Внедрение и применение системы управления информационной безопасности.

- Мониторинг и контроль системы управления информационной безопасности.

- Поддержание и улучшение системы управления информацией.

Конечная цель "ИСУБ" система достижения конфиденциальности достоверности и доступности.

Рис. 1 Процесс управления безопасностью

Для достижения сертификации и осуществления текущего управления СИБ было решено создать Форум безопасности. Основными задачами форума безопасности является постоянное улучшение соблюдений СМИБ. Эти обязанности включают в себя:

- определения сферы СУИБ;

- рассмотрения и утверждения всей документации, связанной с СУИБ;

- проведение оценки риска и запись всех изменений;

- принятия контроля безопасности, который уменьшает риск для безопасности, в соответствии с коммерческим императивам в команде;

- назначении менеджера безопасности;

- проведение проверок соответствия СУИБ;

- осуществление и мониторинг корректирующих действий, вытекающих из проверки соответствия требованиям;

- рассмотрении случаев нарушения безопасности и производстве;

Преимущества инвестиций в области информационной безопасности:

- Уменьшение вероятности инактивации систем и программ

- Эффективное использование человеческих ресурсов и материальных в организации

- Снижение затрат на потери данных

- Повышение защиты интеллектуальной собственности

Соответственно определенному этапу времени: это означает, что во время взаимодействия с информационными технологиями может проявлять инициативу (активность) или реакции в ответ проблемам безопасности. Цель "инициативы" является превентивные меры до возникновения конкретной. проблемы В таких случаях возникнет ряд вопросов, которые помогут нам предотвратить проблему (Что мы должны сделать для...?). «Реактивность» является необходимой реакцией после определенной проблемы безопасности (Теперь, когда... Что мы должны делать?). На основе реализации на уровнях систем безопасности в компьютерной среде: информационная безопасность технологии, от активной или реактивной, может быть реализована на трех уровнях: сетевом уровне, уровне хоста, уровне приложений

Таким образом, система безопасности на уровне сети и ее услуг будет осуществляться в определенных прикладных программах, или в среде, которая обеспечивает необходимые условия для осуществления программы.

Рис. 2 Проекционная технология информационной безопасности

Рис. 2 Реактивная технология информационной безопасности

Риски угроз информационной системы организации

Многие компании пытаются пересмотреть свои управленческие модели. Известные угрозы безопасности информационных систем можно разделить на три основные категории: раскрытие конфиденциальности, повреждение целостности информации (манипуляции), а также отсутствие информации (соответствие услуги). Наиболее значительной угрозой информационной безопасности было раскрытие конфиденциальности. Другие угрожающие риски заключаются в следующем:

- Человеческая ошибка: наибольшее количество урона от этого способа ввода в информационную систему. Невозможность обеспечить надлежащую подготовку и знания; обновленную информацию пользователи и производители иногда игнорируют, а иногда за информацию в своей работе предъявляют высокие затраты на организацию, что при надлежащем обучение было бы решено, по части важных, связанных с данными пользователей.

- Стихийные бедствия, такие как наводнения, землетрясения, бури и молнии.

- Систематические ошибки: аппаратные и программные проблемы системы, аппаратные проблемы, проблемы, связанные с сетью связи оборудования (кабели, маршрутизаторы), остановка и подключение электричества, и т.д.;

- Пустоты в программном обеспечении.

- Подрывная деятельность: деятельность осуществляемая людьми или машинами в период информационной атаки систем и угрозой средства и условия для того, чтобы уничтожить, изменить или раскрывать информацию о системе.

- Незаконной деятельности, включая кражу аппаратных средств и мероприятий, которые называются, кибернетической преступностью.

Принятие политики Безопасности

Согласно стандарту BS 7799, в случаях рисков безопасность реализуется таким образом:

- Определение политики информационной безопасности

- Осуществлять соответствующую политику

- Немедленное рассмотрение текущего состояния безопасности информации после осуществления политики безопасности

- Осмотр и тестирование информационной безопасности сети

- Совершенствование методов организации информационной Безопасности

Необходимость организации системы Безопасности

Управляющие должны проанализировать все информационные системы, чтобы определить, требует ли система администрирования.(В первые дни использования компьютеров в совместных системах использовался только имя пользователя для идентификации лиц и не было никакой необходимости вводить пароль, но когда начинаются злоупотребления системой, были добавлены пароли. Сегодня руководство учитывает безопасность сети, сильнее чем в любое другое время. Наиболее важные причины для этого следующие:

Стоимость инвестиций в аппаратное и программное обеспечение, оборудование, компьютеры и программное обеспечение очень дорого и заменить его сложно и дорого. Даже если в инциденте, связанном с безопасностью, программным обеспечением и оборудованием проблемы безопасности не исчезнут полностью, Может быть, и придется переустановить все программное обеспечение и затем станет необходимым определение основных требований. Это требует много времени, особенно если ответственный не обладает достаточной технической информации в этой области.

Стоимость корпоративных данных - эти данные могут включать списки клиентов, проектное финансирование или коммерческие приложения, написанные пользователем.

Стоимость персональных данных - может быть, индивидуальные данные не имеют материальной ценности, но их потеря очень вредна и создание новой информации потребует много времени.

Угроза компьютерных преступников, Наряду с технологическим прогрессом, группа диверсантов, которые выиграют от кражи компьютерных данных. Эти люди наносят ущерб, распространяют недоверие и создает критические проблемы в более широком спектре.

Причины слабых мест в Системе Безопасности Программы часто заключается без учета вопросов безопасности. Эта проблема имеет несколько причин:

Беззаботность - программисты и дизайнеры не учитывают важность безопасности

Низкий приоритет - так давно, даже те, кто знали пункты безопасности не выполняли их, и, таким образом, вопросы безопасности не интересуют в настоящем

Ограничения по Времени и затратам - некоторые люди считают, что действия по обеспечению безопасности для проектирования, кодирования и тестирования имеют высокую стоимость в процессе обеспечения производственного процесса и им посвящается слишком много времени.

Неровности работы программиста - в работе, связанной с программой одни и те же ошибки повторяются несколько раз и это может привести к недостаткам в безопасности

Творческих преступников - человек творческий и целеустремленный всегда стремится преодолеть барьеры безопасности и обнаружив ошибки, которые привели к проблемам найдет способ их преодолеть.

Низкий уровень информированности - Обычные пользователи (жертвы нарушения безопасности), как правило, не видят угрозы вокруг них и, следовательно, не ищут подходящих способов обеспечения безопасности данных

Вывод и предложения

Компьютерная безопасность-это, по сути, набор технологических решений для не технических проблем. Время, деньги и усилия могут быть потрачены, чтобы обеспечить защиту компьютера, но оно никогда не может быть обезопасен из-за опасения по поводу случайных данных или умышленного уничтожения информации. Учитывая условия – проблемы с программным обеспечением, авариями, ошибками, несчастьями, плохой погоды или оборудованнием агрессивных и мотивированных - можно увидеть, что Каждый компьютер может быть подвержен взлому, активность падает, или даже полностью уничтожена. Задача экспертов в области безопасности, это помощь организациям при принятии решения о времени и затратах, которые будут посвящены вопросам безопасности. В других секторах обеспечение соответствующих политик и процедур в Организации, является приорететным, потому что бюджетные средства безопасности правильно расформированы. Наконец, специалисты должны изучить систему, потому что правильная реализация соответствующих правил обеспечивает гарантию достижения цели. Так безопасность-это вопрос управления.

Следовательно, безопасность должна быть одной из приоритетных задач организационного управления. Руководство должно понимать основные проблемы безопасности, и способствовать реализации принципов первичной безопасности для защиты активов. Плана обеспечения безопасности могут быть поделены на пять различных фаз:

- Планирование потребности в безопасности

- Оценка риска и выбор наилучшей практики

- Создание Политики, для отражения потребности

- Реализация безопасности

- Расследования и реагирования на события

Существует два основных принципа, которые влияют на эффективное планирование безопасности и политики: В организациях, знание техники безопасности и политики безопасности, должны быть продлены сверху вниз. Пользовательская осведомленность вопросами безопасности, является очень важной. Менеджеры должны посмотреть на безопасность как на важную проблему, принимать и осуществлять ее правила и положения.

Хотя большинство организаций имеют тенденцию к защищенной сети обеспечения единого определения безопасности, которая может не обеспечивают все требования к сети. Вместо этого, каждая организация должна оценивать стоимость своих данных и затем определить политику безопасности для элементов, которые должны быть защищены. Системы безопасности могут показаться дорогими и занять много времени, но по важности информации в такой системе, является очень важным для выживания организации. В целом следует, что организации, следующие три условия должны быть рассмотрены в дизайн информационной безопасности системы:

- Обеспечение информационной чистоты хранения и извлечения информации и создание возможностей для людей, которые имеют право использовать информацию.

- Точность: информация должна иметь точность.

- Доступность: информация для людей, которым разрешено её использовать, должна быть доступна, и они могут использовать информацию в нужное.

Содействовать осведомленности сотрудников

Существенным фактором эффективного осуществления этих принципов является связующий цикл деятельности, гарантирующий, что управление информационной безопасностью постоянно нацелено на текущие риски. Важно, чтобы высший менеджмент организации признал наличие рисков нарушения бизнес-процессов, связанных с безопасностью информационных систем. Основанием для разработки и внедрения политик и выбора необходимых средств контроля является оценка рисков отдельных бизнес-приложений. Принятые шаги позволят увеличить осведомленность пользователей о рисках и соответствующих политиках. Эффективность средств контроля подлежит оценке путем различных исследований и аудиторских проверок. Полученные результаты обеспечивают подход к последующей оценке рисков и определяют необходимые изменения в политиках и средствах контроля. Все эти действия централизовано координируются службой безопасности или штатом специалистов, состоящем из консультантов, представителей бизнес-подразделений и менеджмента организации. Цикл управления рисками проиллюстрирован на рисунке.

Методы реализации программы информационной безопасности

Следующие шестнадцать методов, используемые для реализации пяти принципов управления рисками, выделенны на следующей иллюстрации. Эти методы являются ключевыми для эффективной реализации программы информационной безопасности организации.

Оценить риск и определить потребности

Оценка риска является первым шагом реализации программы обеспечения информационной безопасности. Безопасность не рассматривается сама по себе, но как набор политик и соответствующих средств контроля, предназначенных для обеспечения бизнес-процессов и уменьшения соответствующих рисков. Таким образом, определение бизнес-рисков, связанных с информационной безопасностью - отправная точка цикла управления риском (информационной безопасностью).

Признать информационные ресурсы в качестве существенных (неотъемлемых) активов организации

Признание рисков информационной безопасности менеджментом организации, а также набора мер, направленных на определение и управление этими рисками является важным фактором развития программы обеспечения информационной безопасности. Такой подход менеджмента позволит гарантировать, что информационная безопасность серьезно рассматривается и на более низких организационных уровнях организации, а специалисты информационной безопасности обеспечены ресурсами, необходимыми для эффективного осуществления программы.

Разработать практические процедуры оценки рисков, связывающие безопасность и требования бизнеса

Существуют различные методологии оценки риска, начиная от неформального обсуждения риска и заканчивая достаточно сложными методами, предусматривающими использование специализированных программных средств. Однако, мировой опыт успешных процедур управления рисками описывает относительно простой процесс, предусматривающий участие различных подразделений финансовых организаций с привлечением специалистов со знаниями бизнес-процессов, технических специалистов и специалистов в области защиты информации.

Стоит подчеркнуть, что понимание рисков не предусматривает их точного количественного определения, включая вероятность инцидента или стоимость ущерба. Такие данные недоступны, так как потери могут быть не обнаружены, а менеджмент не поставлен в известность. Кроме того, данные о полных затратах на устранение ущерба, вызванного слыбыми механизмами контроля безопасности, а также операционной стоимости этих механизмов (механизмов контроля) ограничены. Из-за потоянных изменений технологий, а также программных средств и инструментов, доступных злоумышленникам, применение статистических данных, собранных в предыдущие годы сомнительно. В результате, трудно, если это вообще возможно, точно сравнить стоимость средств контроля с риском потери чтобы определить какое средство контроля является наиболее рентабельным. В любом случае, менеджеры бизнес-подразделений и специалисты в области информационной безопасности должны пологаться на наиболее полную информацию, доступную им при принятии решения о выборе необходимых средств (методов) контроля.

Установить ответственность менеджеров бизнес-подразделений и менеджеров, участвующих в программе обеспечения безопасности

Менеджеры бизнес-подразделения должны нести первичную ответственность за определение уровня безопасности (конфиденциальности) информационных ресурсов, обеспечивающих бизнес-процессы. Именно менеджеры бизнес-подразделений в наибольшей степени способны определить, какой из информационных ресурсов является наиболее критичным, а также возможное влияние на бизнес, в случае нарушения его целостности, конфиденциальности или доступности. Кроме того, менеджеры бизнес-подразделений могут указать на средства (механизмы) контроля, способные нанести вред бизнес-процессам. Таким образом, привлекая их к выбору средств контроля можно гарантировать, что средства контроля удовлетворяют поставленным требованиям, и будут успешно внедрены.

Непрерывно управлять рисками

Информационной безопасности стоит уделять постоянное внимание, чтобы гарантировать адекватность и эффективность средств контроля. Как было отмечено ранее, современные информационные и смежные технологии, также как и факторы, относящиеся к информационной безопасности, постоянно изменяются. Такие факторы включают в себя угрозы, технологии и системные конфигурации, известные уязвимости в программном обеспечении, уровень надежности автоматизированных систем и электронных данных, критичность данных и операций.

Установить централизованное управление

Руководящая группа выступает, прежде всего, в роли советника или консультанта бизнес-подразделений, и не может навязывать методы (средства) информационной безопасности.

Определить руководящую группу для выполнения ключевых действий

В целом, руководящая группа должна являться (1) катализатором (ускорителем) процесса, гарантирующим, что риски информационной безопасности рассматриваются непрерывно; (2) центральным консультационным ресурсом для подразделений организаций; (3) средством доведения до руководства организации информации о состоянии информационной безопасности и принимаемых мерах. Кроме того, руководящая группа позволяет централизовано управлять поставленными задачами, в противном случае эти задачи могут дублироваться различными подразделениями организации.

Предоставить руководящей группе простой и независимый доступ к высшему менеджменту организации

Отметим необходимость обсуждения проблем информационной безопасности менеджерами руководящей группы с высшим менеджментом организации. Такой диалог позволит действовать эффективно и избежать разногласий. В противном случае возможны конфликтные ситуации с менеджерами бизнес-подразделений и разработчиками систем, желающими скорейшего внедрения новых программных продуктов, и, потому, оспаривающими применение средств контроля, которые могут препятствовать эффективности и комфортности работы с программным обеспечением. Таким образом, возможность обсуждения проблем информационной безопасности на высшем уровне сможет гарантировать полное понимание рисков и их допустимость до принятия окончательных решений.

Определить и выделить бюджет и персонал

Бюджет позволит планировать и устанавливать цели программы информационной безопасности. Как минимум, бюджет включает заработную плату сотрудников и затраты на обучение. Штатная численность руководящей группы (подразделения безопасности) может варьироваться и завистить как от поставленных целей, так и от проектов, находящихся на рассмотрении. Как было отмечено ранее, к работе в группе могут привлекаться как технические специалисты, так и сотрудники бизнес-подразделений.

Повышать профессионализм и технические знания сотрудников

Сотрудники организации должны участвовать в различных аспектах программы информационной безопасности и обладать соответствующими навыками и знаниями. Необходимый уровень профессионализма сотрудников может быть достигнут с помощью тренингов, проводить которые могут как специалисты организации, так и внешние консультанты.

Внедрить необходимые политики и соответствующие средства контроля

Политики в области информационной безопасности являются основанием принятия определенных процедур и выбора средств (механизмов) контроля (управления). Политика - первичный механизм, с помощью которого менеджмент доводит свое мнение и требования сотрудникам, клиентам и деловым партнерам. Для информационной безопасности, как и для других областей внутреннего контроля, требования политик напрямую зависят от результатов оценки уровня риска.

Установить взаимосвязь политик и бизнес-рисков

Всесторонний набор адекватных политик, доступных и понятных пользователям, является одним из первых шагов в установлении программы обеспечения информационной безопасности. Стоит подчеркнуть важность непрерывного сопровождения (корректировки) политик для своевременного реагирования на выявляемые риски и возможные разногласия.

Установить отличия между политиками и руководящими принципами

Общий подход к созданию политик информационной безопасности должен предусматривать (1) краткие (лаконичные) политики высокого уровня и (2) более детальную информацию, представленную в практических руководствах и стандартах. Политики предусматривают основные и обязательные требования, принятые высшим менеджментом. В то время как практические руководства не являются обязательными для всех бизнес-подразделений. Такой подход позволяет высшему менеджменту акцентировать внимание на наиболее важных элементах информационной безопасности, а также предоставить возможность маневрирования менеджерам бизнес-подразделений, сделать политики легкими для понимания сотрудников.

Обеспечить сопровождение политик руководящей группой

Руководящая группа должна быть ответственна за разработку политик информационной безопасности организации во взаимодействии с менеджерами бизнес-подразделений, внутренними аудиторами и юристами. Кроме того, руководящая группа должна обеспечить необходимые разъяснения и предоставить ответы на вопросы пользователей. Это поможет уладить и предотвратить недоразумения, а также принять необходимые меры, не предусмотренные политиками (руководящими принципами).

Политики стоит сделать доступными, так чтобы пользователи, при необходимости, могли получить доступ к их актуальным версиям. Пользователи должны расписываться в том, что они ознакомлены с политиками до предоставления им доступа к информационным ресурсам организации. Если пользователь будет вовлечен в инцидент безопасности, это соглашение послужит свидетельством того, что он или она были проинформированы о политике организации, как и о возможных санкциях, в случае ее нарушения.

Содействовать осведомленности

Компетентность пользователей является обязательным условием для успешного обеспечения информационной безопасности, а также позволяет гарантировать, что средства контроля работают должным образом. Пользователи не могут следовать политике, которую они не знают или не понимают. Не зная о рисках, связанных с информационными ресурсами организации, они не могут видеть необходимости исполнения политики, разработанной с целью уменьшения рисков.

Непрерывное обучение пользователей и других сотрудников на примере рисков и соответствующих политик

Руководящая группа должна обеспечить стратегию постоянного обучения сотрудников, так или иначе влияющих на информационную безопасность организации. Группа должна сосредоточить усилия на всеобщем понимании рисков, связанных с информацией, обрабатываемой в организации, а также политиках и методах (средствах) контроля, направленных на уменьшение этих рисков.

Использовать дружественный подход

Руководящая группа должна использовать разнообразные методы обучения и поощрения (стимулирования) чтобы сделать политику организации доступной и обучить пользователей. Стоит избегать встреч, проводимых раз в год со всеми сотрудниками организации, напротив обучение лучше проводить в небольших группах сотрудников.

Контролировать и оценивать эффективность политик и механизмов контроля

Как и любой вид деятельности, информационная безопасность подлежит контролю и периодической переоценке, чтобы гарантировать адекватность (соответствие) политик и средств (методов) контроля поставленным целям.

Контролировать факторы, влияющие на риски и указывающие на эффективность информационной безопасности

Контроль должен быть сосредоточен, прежде всего, на (1) наличии средств и методов контроля и их использования, направленного на уменьшение рисков и (2) оценке эффективности программы и политик информационной безопасности, улучшающих понимание пользователей и сокращающих количество инцидентов. Такие проверки предусматривают тестирование средств (методов) контроля, оценку их соответствия политикам организации, анализ инцидентов безопасности, а также другие индикаторы эффективности программы информационной безопасности. Эффективность работы руководящей группы может быть оценена, основываясь, например, на следующих показателях (но, не ограничиваясь ими):

- число проведенных тренингов и встреч;

- число выполненных оценок риска (рисков);

- число сертифицированных специалистов;

- отсутствие инцидентов, затрудняющих работу сотрудников организации;

- снижение числа новых проектов, внедренных с задержкой из-за проблем информационной безопасности;

- полное соответствие или согласованные и зарегистрированные отклонения от минимальных требований информационной безопасности;

- снижение числа инцидентов, влекущих за собой несанкционированный доступ, потерю или искажение информации.

Использовать полученные результаты для координации будущих усилий и повышения ответственности менеджмента

Контроль, безусловно, позволяет привести организацию в соответствие с принятыми политикам информационной безопасности, однако полные выгоды от контроля не будут достигнуты, если полученные результаты не используются для улучшения программы обеспечения информационной безопасности. Анализ результатов контроля предоставляет специалистам в области информационной безопасности и менеджерам бизнес-подразделений средства (1) переоценки ранее идентифицированных рисков, (2) определения новых проблемных участков, (3) переоценки достаточности и уместности существующих средств и методов контроля (управления) и действий по обеспечению информационной безопасности, (4) определения потребностей в новых средствах и механизмах контроля, (5) переадресации контрольных усилий (контролирующих действий). Кроме того, результаты могут использоваться для оценки деятельности бизнес-менеджеров, ответственных за понимание и уменьшение рисков в бизнес-подразделениях.

Отслеживать новые методы и средства контроля

Важно гарантировать, что (1) специалисты в области информационной безопасности не отстают от разрабатываемых методов и инструментов (приложений) и располагают самой последней информацией об уязвимости информационных систем и приложений, (2) высший менеджмент гарантирует, что располагает для этого необходимыми ресурсами.

Друзья! Приглашаем вас к обсуждению. Если у вас есть своё мнение, напишите нам в комментарии.

Компания «Инфосистемы Джет» выполняет комплексные проекты по построению и внедрению эффективных систем управления информационной безопасностью (СУИБ). Проекты включают анализ, разработку и внедрение процессов управления ИБ. Внедренные системы соответствуют как требованиям бизнеса, так и требованиям международных стандартов и лучших практик. Как следствие, они приносят не только маркетинговый эффект, но и позволяют оптимизировать бюджет на ИБ, повысить прозрачность ИБ для бизнеса, а также уровень защищенности и зрелости заказчика.

Проблематика

Для защиты важной информации компании применяют разнообразные меры обеспечения ИБ.Однако использование даже самых современных и дорогостоящих средств не является гарантией их эффективности и может приводить к необоснованным тратам на обеспечение ИБ. Наличие большого количества мер и средств обеспечения ИБ усложняет процесс управления. Зачастую механизмы, позволяющие на постоянной основе отслеживать и анализировать работу системы обеспечения ИБ и вносить коррективы в её работу, недостаточно отлажены.

Отсутствие формализованных процессов управления и обеспечения ИБ приводит к повышению операционных затрат. Из-за отсутствия организационного подхода все возникающие вопросы решаются в отдельном порядке, который меняется от случая к случаю.

Решение

СУИБ является частью общей системы обеспечения информационной безопасности. Один из ее основных компонентов – процесс управления рисками ИБ. Результаты его работы позволяют разрабатывать решения по обработке неприемлемых рисков и внедрению экономически обоснованных мер обеспечения ИБ. Планирование реализации выбранных мер позволяет распределять затраты на обеспечение ИБ как в краткосрочной, так и в долгосрочной перспективах.

В рамках СУИБ создается и/или описывается ряд процессов управления и обеспечения ИБ, что позволяет структурировать эти процессы и обеспечить их воспроизводимость. При ее построении необходимо взаимодействие с высшим руководством и представителями бизнес-подразделений заказчика, чтобы выявить их ожидания от системы.

С учетом того, что удобство системы управления и обеспечения ИБ для исполнителей определяется эффективностью ее работы, специалисты компании «Инфосистемы Джет» уделяют особое внимание выстраиванию и последующей отладке процессов СУИБ. В ходе работ всегда учитываются существующие в компании процессы, их особенности и уровни зрелости, а также традиции корпоративной культуры. Особое внимание уделяется обучению сотрудников, задействованных во внедрении системы, распределению обязанностей, а также организации внутреннего центра компетенции по управлению и обеспечению ИБ. В результате внедренные процессы становятся неотъемлемой частью компании, работая в соответствии с поставленными целями, а не остаются «папкой бумаг, лежащей в шкафу».

Компания «Инфосистемы Джет» оказывает широкий спектр услуг в области управления и обеспечения ИБ:

Разработка и внедрение СУИБ на основе стандарта ISO/IEC 27001

Разработка и внедрение основных процессов управления ИБ осуществляется с учетом организационной структуры и специфики заказчика. Помимо этого проводится обучение ключевых сотрудников работе с СУИБ, оказывается консультационная поддержка.

Разработка и внедрение отдельных процессов управления и обеспечения ИБ

Разработка и внедрение отдельных процессов управления и обеспечения ИБ (например, управления рисками, управления инцидентами, внутренних аудитов и т.д.) осуществляется в соответствии с требованиями международных и российских стандартов по ИБ (ISO/IEC 27001:2005, ISO/IEC 27002:2005, ISO/IEC 27005:2008, PCI DSS, СТО БР ИББС – 1.0 и др.), а также лучшими практиками в этой области.

Консультанты могут составить план-график последовательного внедрения процессов управления ИБ с целью дальнейшего объединения в единую СУИБ.

Подготовка к сертификации на соответствие требованиям международного стандарта ISO/IEC 27001

Подготовка к сертификации включает проведение предварительного анализа выполнения требований стандарта ISO/IEC 27001, устранение выявленных несоответствий, приведение СУИБ в соответствие требованиям данного стандарта. Аудит проводится сертификационным органом, имеющим соответствующую аккредитацию.

Компания «Инфосистемы Джет» осуществляет поддержку заказчиков при проведении аудитов и помогает устранить выявленные несоответствия.

Поддержка разработанной СУИБ или отдельных процессов

Компания «Инфосистемы Джет» осуществляет:

- подготовку СУИБ заказчика к проверочным аудитам: экспресс-обследование, определение работ, которые необходимо проделать для прохождения проверочного аудита органа по сертификации;

- доработку или внедрение конкретных процессов СУИБ. Например, проведение ежегодного анализа рисков ИБ или проведение внутренних аудитов ИБ.

Преимущества работы с компанией «Инфосистемы Джет»:

- системный подход и собственная уникальная методика, которые позволяют быстро и эффективно разрабатывать и внедрять процессы обеспечения и управления ИБ;

- сплоченная проектная команда сертифицированных специалистов, способная решать самые сложные задачи;

- консультанты компанииявляются преподавателями по системам управления в BSI MS и привлекаются для проведения аудитов;

- главный принцип работы – «каждая компания уникальна». Определяются потребности в области ИБ для каждого клиента и предлагаются решения, которые помогут обеспечить реальную защищенность информации, а не просто формальное выполнение требований (законодательства, партнеров, контрагентов, отрасли и т.д.) и договора.

Выгоды

Внедрение процедур управления и обеспечения ИБ позволяет:

- оптимизировать и обосновывать расходы на информационную безопасность;

- повысить эффективность обеспечения ИБ за счет достижения комплексности, взаимосвязанности, эффективности и прозрачности всех мер по обеспечению информационной безопасности;

- обеспечить соответствие уровня ИБ как законодательным, отраслевым, внутрикорпоративным требованиям, так и бизнес-целям;

- снизить операционные затраты за счет формализации и стандартизации процессов управления и обеспечения ИБ;

- повысить доверие партнеров и клиентов компании за счет демонстрации высокого уровня зрелости обеспечения ИБ.

Помимо этого, внедрение и сертификация СУИБ позволяет:

- повысить капитализацию и стоимость акций компании;

- повысить международные рейтинги компании, необходимые для привлечения зарубежных инвестиций и выхода на международные рынки;

- защитить инвестиции.

Опыт

Специалисты компании «Инфосистемы Джет» обладают наибольшим опытом на территории СНГ по построению СУИБ и отдельных процессов управления ИБ, включая управление рисками ИБ, управление инцидентами ИБ и управление уязвимостями.

Успешно выполнены пять крупных проектов по созданию и последующей подготовке СУИБ к сертификации на соответствие требованиям стандарта ISO/IEC 27001:2005 в компаниях:

- ОАО «Межрегиональный Транзит Телеком»

- ОАО «РОСНО»

- ООО «Центр безопасности информации»

- Askari Bank (Пакистан)

- ООО «ЭЛЬДОРАДО»

Также завершены более 30 проектов по построению отдельных процессов управления ИБ, поддержке СУИБ и их подготовке к надзорным аудитам со стороны органа по сертификации.