Поисковая система для хакеров. Shodan – поисковая система для хакера

Эта статья предназначена для тех, кто либо вовсе не слышал о Shodan, либо слышал, но так и не понял, как им пользоваться. Подобных материалов на русском языке я не нашел, часть информации почерпнул , остальное добавил из личного опыта. Я приведу примеры использования «самого страшного поисковика интернета» по имени Shodan. Сервис разработан web-девелопером Джоном Мазерли (John Matherly) и ориентирован, прежде всего, на поиск устройств подключенных к интернету.

Shodan опрашивает порты устройств и на основе полученных ответных баннеров делает выводы об устройствах и сервисах. Поисковик платный, годовая подписка обойдется в 20$, однако, попробовать его в действии можно и за так: после бесплатной регистрации доступно 50 результатов поиска. Историю создания и биографию автора найдете сами, если будет интересно, а пока перейдем к делу:

Фильтры

Результаты поиска можно фильтровать с помощью следующих конструкций:- country: страна, в формате RU, UK, US и т.д., например: nginx country:RU

- city: город, например: nginx city:«Moscow» country:RU

- os: операционная система, например: microsoft-iis os:«windows 2003»

- port: порт в формате 21, 80, 443 и тд, например: proftpd port:21

- hostname: позволяет искать с учетом домена, например: nginx hostname:.de

Пример 1: Устройства Cisco

Для того, чтобы понять первый пример необходимо вспомнить, как основные коды HTTP-ответов:Коды состояния HTTP :

- 200 OK Request succeeded;

- 301 MovedPermanently Assigned a new permanentURI;

- 302 FoundResides under a different URI;

- 401 Unauthorized Request requires authentication;

- 403 ForbiddenRequest is denied regardlessof authentication.

В данном примере мы попробуем найти устройства-cisco с web-интерфейсом для доступа к которым не требуется авторизация.

Для начала посмотрим, как выглядит типичный «401 Unauthorized» баннер устройства-cisco, если в строке поиска мы введем просто «cisco»:

HTTP/1.0 401 Unauthorized

Date: Thu, 20 Oct 1994 05:18:36 GMT

Server: cisco-IOS

Connection: close

Accept-Ranges: none

WWW-Authenticate: Basic realm=«level_15_access»

Обратите внимание, что строка «WWW-Authenticate: Basic realm=»level_15_access"

указывает на необходимость ввести логин и пароль.

В свою очередь, устройство авторизация в котором не требуется, вернет нам баннер со статусом 200 (для этого в строке поиска вбиваем «200 cisco», еще строка Last-Modified - верный признак, что это «наш клиент»:

HTTP/1.0 200 OK

Date: Mon, 08 Sep 2014 22:28:16 GMT

Server: cisco-IOS

Connection: close

Transfer-Encoding: chunked

Content-Type: text/html

Expires: Mon, 08 Sep 2014 22:28:16 GMT

Last-Modified: Mon, 08 Sep 2014 22:28:16 GMT

Cache-Control: no-store, no-cache, must-revalidate

Accept-Ranges: none

Пример 2: Пароли по умолчанию

К интернету подключено множество устройств с дефолтными логинами и паролями, давайте попробуем что-нибудь найти. Для этого в строке поиска пишем «default+password». Добавим также port:80, чтобы выбрать устройства с www-аутентификацией.

В результате мы увидим множество баннеров, содержащих искомую фразу, и, как показывает практика, большой процент устройств будут иметь логин/пароль вида admin/password, admin/pass, и т.д.,

Пример 3: Камеры видеонаблюдения

Если в случае сетевых устройств пользователи в большинстве случаев устанавливают более-менее надежные пароли, то с остальным оборудованием дела обстоят намного хуже. В этом примере мы посмотрим в камеры видеонаблюдения. По работе мне часто приходится сталкиваться с видеорегистраторами фирмы DVR, некоторые из них имеют выход в сеть. Пишем в строке поиска: DVR port:80 country:RU city:«Saint Petersburg» И получаем список видеорегистраторов в СПБ, обнаружилось около 200 устройств.

Стандартные учетные записи на таких устройствах admin и user, пароли: admin, user, 1111, 1234, 123456, 8888 (можно найти в инструкциях). Уже на первой странице устройство со стандартной учетной записью:

Пример 4: Популярные запросы

В разделе Popular Searches, можно подсмотреть варианты запросов, вот, например, поиск ip-видеокамер фирмы avtech на территории США: linux upnp avtech country:US, добавим к нему привычный фильтр port:80:

И снова на первой странице поиска попадается устройство, в котором получилось залогинится с помощью admin/admin:

Итоги

Подводя итоги, хочу лишний раз напомнить всем пользователям: пожалуйста, устанавливайте надежные пароли на ВСЕ устройства подключенные к сети, если у вас в видеорегистраторе или smart-тв нет «секретных» данных это еще не значит, что эти устройства не могут стать целями злоумышленников, пусть даже просто ради развлечения.Многие наверняка слышали о грозной поисковой системе Shodan, которая так активно используется различными энтузиастами. Разработан этот поисковик веб-девелопером Джоном Мазерли и ориентирован прежде всего на поиск устройств, подключенных к интернету. Shodan ищет порты устройств и на основе полученных ответных баннеров делает выводы об устройствах и сервисах. Но Shodan не такой безобидный, как кажется на первый взгляд.

Введение

Обращаем внимание, что статья написана исключительно в ознакомительных целях и не призывает читателей к противоправным действиям!

Справа можно заметить строчки типа Welcome to ASUS GT-AC5300 FTP service. 230 Login successful - они означают, что авторизация прошла успешно.

Но это еще не всё. Если в поиск отдельно ввести запрос Login successful, то он выдаст большой список всего, что только можно подключить без логинов и паролей. И там, надо отметить, попадается много интересного, иногда даже крупные сайты.

Госструктуры тоже под ударом

Вишенка на торте: не все защищено идеально, как бы ни казалось обратное. И чем сложнее система на первый взгляд, тем слабее у нее защита.

Но вернемся к поисковому запросу: если добавить к поиску Login successful WARNING, то можно увидеть любопытный результат (рисунок 3).

Рисунок 3. Список компьютеров , уязвимых при запросе добавления ключа WARNING к запросу Login successful

Тут также можно увидеть открытые для доступа компьютеры корпораций и правительственных организаций различных стран (рисунок 4).

Рисунок 4. Отображение одного из государственных компьютеров по уязвимому запросу

Обратим внимание на красный маркер: здесь суровое предупреждение, что это один из государственных компьютеров США.

Штурм крепости

Итак, полдела сделано, остается проверить, на самом ли деле Shodan знает, в какой из стен крепости есть дыра. Обратимся непосредственно к FTP-запросу. Что же мы видим?

Рисунок 5.

Вот так без каких-либо препятствий можно зайти на компьютер данного ресурса, не применяя особых усилий или стороннего программного обеспечения.

Выводы

Каждый день в компьютерные системы проникают злоумышленники для получения личных данных и конфиденциальнойинформации. Часто они осуществляют свой коварный умысел из-за ошибок, допущенных системными администраторами, которые не в состоянии правильно настроить оборудование из-за отсутствия знаний в сфере ИБ или из-за элементарной их лени. Еще хуже, когда такие специалисты работают на предприятиях и выпускают готовые устройства, изначально неправильно их программируя. Подобных «умельцев» хватает и среди сотрудников правительственных организаций. Потому не стоит удивляться, если однажды ядерные ракеты вдруг полетят самопроизвольно, ведь даже самые громкие прецеденты могут начаться с уязвимости в роутере.

Итак, резюмируем: защищенная на первый взгляд система или ресурс может иметь брешь с какой-то стороны. Получается, что через эту дыру можно беспрепятственно проникнуть на любой ресурс безо всяких усилий. Безопасникам в организациях любого масштаба, да и обычным людям (ведь каждому есть что терять!) стоит помнить, что крепость не устоит, когда в одной из стен огромная дыра.

Kachmir Hill , Forbes . com , авторизованный перевод.

Марк Гилберт получил от незнакомца ужасный сюрприз в августе этого года на свое 34-летие. Когда закончилась вечеринка, в тишине квартиры он услышал обращенные к его двухлетней дочке слова: «Просыпайся ты, маленькая дрянь». Гилберт обнаружил, что слова слышатся из электронной системы «радионяни», установленной у них в квартире. Когда он включил компьютер, управляющий его умным домом, тона экране телевизора демонстрируется фильм, как он встречается со своей секретаршей. Когда он попытался выключить «радионяню» на компьютер пришло письмо со следующим текстом: «Идиот, никогда не увольняй хороших программистов. Сегодня я добрый, поэтому просто поиздевался. А в следующий раз могу и показать про тебя что-нибудь такое, что не понравится твоей жене».

Известная компания Foscam, расположенная в Шеньчжени в Китае, производит чрезвычайно популярные по всему миру мониторы. Несколькими месяцами ранее событий, произошедших в доме Гилберта, исследователи безопасности обнаружили программные ошибки в низкоуровневых программах, установленных на мониторе. Эти ошибки позволяют взять контроль над монитором, а через него и над компьютером, даже когда системный блок отключен от интернета, а монитор подключен к сети. Для этого всего-навсего надо ввести определенную команду, используя имя пользователя «Админ». Когда у Гилмерта произошли описываемые события, он пригласил своего сотрудника, и тот, используя поисковую систему Shodan , быстро обнаружил уязвимость. Дальше сотрудник установил, что единственное, что сделал хакер, это после имени Админ поставил собственное имя пользователя ROOT и подключался к системе управления умным домом Гилберта тогда, когда хотел.

На сегодняшний день Shodan помимо компьютеров, ноутбуков, планшетников, мониторов, серверов способен сканировать электронные мониторы сердца, электронные системы отопления и водоснабжения зданий, очистные сооружения, электростанции и даже сети светофоров в большинстве городов мира. Учитывая, что стандартная конфигурация умного дома, которую использует Гилберт, сейчас в Америке стоит более чем у 40 тыс. людей, мне стало жутко, что используя бесплатную поисковую машину и элементарные навыки взлома, они станут легкой хакерской добычей.

«Я сделал Google для электронных устройств», – говорит Джон Мазерли, высокий 29-летний человек с козлиной бородкой, который создал Shodan в 2009 г. Он назвал свой поисковик в честь знаменитой злодейской разумной машины, действующей в одной из самых популярных видеоигр. Мне он сказал: «Это название специально для ботаников и хакеров. Только они его поймут полностью».

Первоначально Мазерли думал, что Shodan будут использовать такие компании, как Cisco или Microsoft, чтобы мониторить своих конкурентов. Вместо этого, она сегодня стала важнейшим инструментом для специалистов по информационной безопасности, исследователей, работников правоохранительных органов и хакеров. Фактически сегодня это единственная машина, которая позволяет дистанционно определять уязвимые для взлома электронные устройства, подсоединенные к интернету. Согласно только что вышедшему обзору, подготовленному компанией Ericsson, к 2020 г. интернет вещей будет включать в себя как минимум 50 млрд.устройств. Shodan – единственный поисковик, который позволяет искать уязвимости в интернете вещей. Мазерли говорит: «Я не считаю свой поисковик страшным. Страшным является то, что наши электростанции, тепловые сети или больничные аппаратные центры напрямую подключены к интернету».

Дэн Тентлер, исследователь безопасности, создал программу Eagleeye. Эта программа является своеобразной надстройкой над Shodan. Shodan находит уязвимости в видеокамерах, а программа автоматически подключается к ним и направляет обладателю программы потоковое видео с этих камер. На сегодняшний день он обнаружил почти миллион видеокамер, к которым он может в любой момент подключиться и наблюдать все то, что показывают эти видеокамеры.

Используя Shodan исследователь безопасности Билли Риос создал систему, которая позволяет брать под контроль системы безопасности электро-, тепло- снабжения, действующие в банках, жилых домах, конференцзалах и т.п. В число таких объектов вошла, например, штаб-квартира Google в Австралии. Риос сказал, что «после того, как вы обнаружили IP адрес, вы можете прямо сейчас, используя мою программу взять под контроль системы жизнеобеспечения более чем на 2 000 объектах». Известно, что в знаменитых случаях, когда в 2012 г. хакеры смогли взять под контроль систему жизнеобеспечения в одном из государственных, правительственных объектов, а в 2013 г. проделали такую же операцию в отношении важного производственного объекта, они использовали Shodan.

Джон Мазерли родился и вырос в Швейцарии, бросил среднюю школу в 17 лет и переехал в Америку, чтобы жить со своей тетей-стюардессой в Сан-Диего. Приехав в Америку, он сразу же начал работать продавцом в книжном магазине и параллельно учиться в колледже, а затем в Университете Сан-Диего. По окончании Университета он стал работать в суперкомпьютерном Центре Университета, где продолжает трудиться, занимаясь биоинформатикой. В качестве увлечения он создал Shodan.

В настоящее время, пользуясь бесплатным поиском, вы каждый раз можете получать 10 результатов. Примерно 10 тыс. пользователей за номинальную, единовременную плату в 20 долларов, могут осуществлять каждый поиск, получая до 10 тыс. результатов по каждой поисковой категории. Десятки институциональных пользователей, фирм кибербезопасности платят 5 тыс. долларов в год за полный доступ и базу данных, которая в настоящее время включает в себя уже 5,5 млрд.устройств.

Shodan создан одиночкой. Это, конечно, чувствуется в некоторых деталях. У него нет такого шикарного интерфейса, как у Google. Чтобы эффективно вести поиск, вы должны знать некоторые сигнатуры устройств, по которым ведется поиск. Поисковая выдача включает данные на языке нтернет-протоколов, которые не понятны для обычных пользователей. Но, возможно, это и хорошо, поскольку предохраняет поисковик от совершенно неграмотных людей.

В принципе, федералы могут усложнить жизнь Мазерли, если захотят обвинить его в злоупотреблении законом, который запрещает несанкционированный доступ к компьютерным системам. Например, в марте один агрессивный прокурор сделал жесткое предупреждение Мазерли за то, что тот через веб сайт компании IT&T случайно выкачал электронные адреса клиентов компании. «Я не пытаюсь войти в сервера или сделать что-нибудь, что может трактоваться как взлом» – ответил на это Мазерли. Вместо того, чтобы пугать Мазерли ответственностью, он должен быть поощрен и вознагражден за привлечение внимания к невероятно глупым ошибкам разработчиков программных продуктов и электронных устройств, безалаберности специалистов по информационной безопасности.

В прошлом году анонимный пользователь, даже не пользуясь Shodan, взял под контроль более чем 400 тыс. подключенных к интернету устройств, используя только четыре наиболее распространенных пароля доступа к данным. «Все говорят о высокой квалификации хакеров, о сложности кибервойн» – пишет этот анонимный хакер – «все гораздо проще. Я использовал только четыре самых простых, глупых, очевидных пароля, которые открыли мне доступ к сотням тысяч потребителей, а также к десяткам тысяч промышленных устройств по всему миру». Мазерли говорит: «Все в этом мире идет в интернет. Хотим мы этого или нет». Shodan обеспечивает большую прозрачность. Он дает возможность осуществлять своего рода общественный программистский контроль качества работы служб информационной безопасности, объектов государственных и частных инфраструктур, а также производителей аппаратных и программных средств, от которых теперь зависит жизнь каждого из нас.

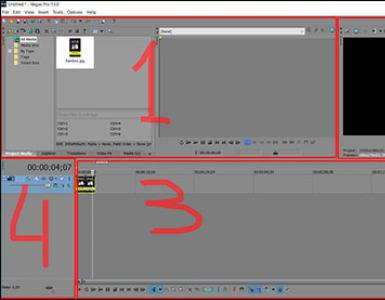

Примеры поиска в Shodan

Стырил для Вас с хабра.

Эта статья предназначена для тех, кто либо вовсе не слышал о Shodan, либо слышал, но так и не понял, как им пользоваться. Я приведу примеры использования по имени Shodan. Сервис разработан web-девелопером Джоном Мазерли (John Matherly) и ориентирован, прежде всего, на поиск устройств подключенных к интернету.

Shodan опрашивает порты устройств и на основе полученных ответных баннеров делает выводы об устройствах и сервисах. Поисковик платный, годовая подписка обойдется в 20$, однако, попробовать его в действии можно и за так: после бесплатной регистрации доступно 50 результатов поиска. Историю создания и биографию автора найдете сами, если будет интересно, а пока перейдем к делу:

Результаты поиска можно фильтровать с помощью следующих конструкций:

- country: страна, в формате RU, UK, US и т.д., например: nginx country:RU

- city: город, например: nginx city:«Moscow» country:RU

- os: операционная система, например: microsoft-iis os:«windows 2003»

- port: порт в формате 21, 80, 443 и тд, например: proftpd port:21

- hostname: позволяет искать с учетом домена, например: nginx hostname:.de

Пример 1: Устройства Cisco

Для того, чтобы понять первый пример необходимо вспомнить, как основные коды HTTP-ответов:

:

- 200 OK Request succeeded;

- 301 MovedPermanently Assigned a new permanentURI;

- 302 FoundResides under a different URI;

- 401 Unauthorized Request requires authentication;

- 403 ForbiddenRequest is denied regardlessof authentication.

В данном примере мы попробуем найти устройства-cisco с web-интерфейсом для доступа к которым не требуется авторизация.

Для начала посмотрим, как выглядит типичный «401 Unauthorized» баннер устройства-cisco, если в строке поиска мы введем просто «cisco»:

HTTP/1.0 401 Unauthorized

Date: Thu, 20 Oct 1994 05:18:36 GMT

Server: cisco-IOS

Connection: close

Accept-Ranges: none

WWW-Authenticate: Basic realm=«level_15_access»

Обратите внимание, что строка «WWW-Authenticate: Basic realm=»level_15_access"

указывает на необходимость ввести логин и пароль.

В свою очередь, устройство авторизация в котором не требуется, вернет нам баннер со статусом 200 (для этого в строке поиска вбиваем «200 cisco», еще строка Last-Modified - верный признак, что это «наш клиент»:

HTTP/1.0 200 OK

Date: Mon, 08 Sep 2014 22:28:16 GMT

Server: cisco-IOS

Connection: close

Transfer-Encoding: chunked

Content-Type: text/html

Expires: Mon, 08 Sep 2014 22:28:16 GMT

Last-Modified: Mon, 08 Sep 2014 22:28:16 GMT

Cache-Control: no-store, no-cache, must-revalidate

Accept-Ranges: none

Пример 2: Пароли по умолчанию

К интернету подключено множество устройств с дефолтными логинами и паролями, давайте попробуем что-нибудь найти. Для этого в строке поиска пишем «default+password». Добавим также port:80, чтобы выбрать устройства с www-аутентификацией.

В результате мы увидим множество баннеров, содержащих искомую фразу, и, как показывает практика, большой процент устройств будут иметь логин/пароль вида admin/password, admin/pass, и т.д.,

Пример 3: Камеры видеонаблюдения

Если в случае сетевых устройств пользователи в большинстве случаев устанавливают более-менее надежные пароли, то с остальным оборудованием дела обстоят намного хуже. В этом примере мы посмотрим в камеры видеонаблюдения. По работе мне часто приходится сталкиваться с видеорегистраторами фирмы DVR, некоторые из них имеют выход в сеть. Пишем в строке поиска: DVR port:80 country:RU city:«Saint Petersburg» И получаем список видеорегистраторов в СПБ, обнаружилось около 200 устройств.

Стандартные учетные записи на таких устройствах admin и user, пароли: admin, user, 1111, 1234, 123456, 8888 (можно найти в инструкциях). Уже на первой странице устройство со стандартной учетной записью:

Пример 4: Популярные запросы

В разделе Popular Searches, можно подсмотреть варианты запросов, вот, например, поиск ip-видеокамер фирмы avtech на территории США: linux upnp avtech country:US, добавим к нему привычный фильтр port:80:

И снова на первой странице поиска попадается устройство, в котором получилось залогинится с помощью admin/admin:

Итоги

Подводя итоги, хочу лишний раз напомнить всем пользователям: пожалуйста, устанавливайте надежные пароли на ВСЕ устройства подключенные к сети, если у вас в видеорегистраторе или smart-тв нет «секретных» данных это еще не значит, что эти устройства не могут стать целями злоумышленников, пусть даже просто ради развлечения.

В далеком уже по компьютерным меркам 2009 году молодым и перспективным швейцарцем Джоном Метерли была разработана и создана специализированная поисковая система Shodan

. Предназначалась она для производителей оборудования как поисковик подключенных к интернету устройств конкурентов

. Но вопреки этому очень быстро стала главным инструментом правоохранительных органов, спецов по безопасности, исследователей. Не обошли Shodan своим вниманием и хакеры, которые используют ее для обнаружения уязвимых устройств

, причем даже тех, которые не должны иметь выхода во всемирную паутину.

Любой желающий, воспользовавшись услугами поисковика, получает до 10 результатов каждой выдачи.  Заплатив же 20$ за год, можно получать до 10 тысяч результатов. Обширная база поисковика включает большое количество самых разных устройств. От безобидных принтеров или веб камер до систем управления электростанциями, многие из которых в плане безопасности оставляют желать лучшего. Иногда для осуществления хакерской атаки не нужно обладать даже минимальными знаниями

. Достаточно ввести запрос и получить очень приличное кол-во разного рода гаджетов, беспечные

Заплатив же 20$ за год, можно получать до 10 тысяч результатов. Обширная база поисковика включает большое количество самых разных устройств. От безобидных принтеров или веб камер до систем управления электростанциями, многие из которых в плане безопасности оставляют желать лучшего. Иногда для осуществления хакерской атаки не нужно обладать даже минимальными знаниями

. Достаточно ввести запрос и получить очень приличное кол-во разного рода гаджетов, беспечные  владельцы которых, даже не удосужились сменить пароль по умолчанию (обычно это 12345, admin и т. п,). Как видите здесь даже ломать ничего не надо: находим инструкцию к девайсу в том же интернете или у продавца узнаем и вперед!.. Введите в поисковой строке webcam

и Shodan выдаст массу результатов, которые неподготовленному человеку могут показаться бессмысленными, но хакер среднего уровня легко определит

владельцы которых, даже не удосужились сменить пароль по умолчанию (обычно это 12345, admin и т. п,). Как видите здесь даже ломать ничего не надо: находим инструкцию к девайсу в том же интернете или у продавца узнаем и вперед!.. Введите в поисковой строке webcam

и Shodan выдаст массу результатов, которые неподготовленному человеку могут показаться бессмысленными, но хакер среднего уровня легко определит  способ использования устройства, его местонахождение и сможет установить контроль над ним.

способ использования устройства, его местонахождение и сможет установить контроль над ним.

На одной из конференций эксперт по безопасности Дэн Тэнтлер показал что может дать поисковик хакеру-профи . К примеру с помощью Shodan он обнаружил автомобиль на котором смог дистанционно запустить, а потом заглушить двигатель, нашел не защищенную систему управления светофорами, которая легко переводится в тестовый режим, в Дании нашелся каток, который дистанционно с помощью нажатия кнопки легко разморозить и т. д. Ну как? Сильно напуганы? А напрасно… Есть много способов защиты .

1 :меняйте пароли установленные по умолчанию на своих девайсах

2 :Далеко не все ваши устройства требуют обязательного подключения к сети интернет и могут работать в пределах локальной сети

3 : Саму поисковую систему Shodan можно использовать для проверки защищенности ваших устройств . Для этого наберите net: IP-адрес устройства . Ну и до следующих встреч! Пока!