Многофакторный анализ рисков информационной безопасности. Подходы и методы

НИУ ИТМО, *****@***com

Научный руководитель - д. т.н., профессор НИУ ИТМО, *****@

Аннотация

В статье рассмотрены методы расчета риска информационной безопасности, произведено сравнение с указанием критичных недостатков. Представлено предложение использование собственного метода оценки рисков.

Ключевые слова: риск, информационная система , информационная безопасность, метод расчета риска, оценка рисков, информационный актив.

Введение

Система управления рисками информационной безопасности (ИБ) является актуальной задачей на всех этапах работы комплекса защиты информации . При этом управлять рисками невозможно предварительно их не оценив, что в свою очередь должно быть произведено по какой-либо методике. На этапе оценки рисков наибольший интерес представляют непосредственно формулы и входные данные для расчета значения риска. В статье проанализировано несколько разных методов расчета риска и представлена собственная методика. Целью работы является вывод формулы расчета риска информационной безопасности, позволяющей получить массив актуальных рисков и оценить потери в денежном эквиваленте.

Риск информационной безопасности в классическом виде определяется как функция трёх переменных :

- вероятность существования угрозы; вероятность существования уязвимости (незащищенности); потенциальное воздействие.

Если любая из этих переменных приближается к нулю, полный риск так же стремится к нулю.

Методы оценки рисков

ISO/IEC 27001. В отношении методологии расчета значения риска сказано: выбранная методология должна гарантировать, что оценки риска дают сравнимые и воспроизводимые результаты. При этом в стандарте не приводится конкретной формулы расчета.

NIST 800-30 предлагает классическую формулу расчета риска:

где R - значение риска;

P(t) - вероятность реализации угрозы ИБ (применяется смесь качественной и количественной шкалы);

S - степень влияния угрозы на актив (цена актива в качественной шкале и количественной).

В итоге вычисляется значение риска в относительных единицах, которое можно ранжировать по степени значимости для процедуры управления рисками информационной безопасности.

ГОСТ Р ИСО/МЭК ТО 7. Расчет риска, в отличии от стандарта NIST 800-30 происходит по трем факторам:

R = P(t) * P(v) * S,

где R - значение риска;

P(t) - вероятность реализации угрозы ИБ;

P(v) - вероятность наличия уязвимости;

S - ценность актива.

В качестве примера значений вероятностей P(t) и P(v) приведена качественная шкала с тремя уровнями: низкая, средняя и высокая. Для оценки значения ценности актива S представлены числовые значения в интервале от 0 до 4. Сопоставление им качественных значений должна произвести организация, в которой производится оценка рисков информационной безопасности.

BS 7799. Уровень риска вычисляется с учетом трех показателей – ценности ресурса, уровня угрозы и степени уязвимости. С увеличением значений этих трех параметров риск возрастает, таким образом, формулу можно представить в следующем виде:

R = S * L(t) * L(v),

где R - значение риска;

S - ценность актива/ресурса;

L(t) - уровень угрозы;

L(v) - уровень/степень уязвимости.

На практике вычисление рисков ИБ происходит по таблице позиционирования значений уровня угроз, степени вероятности использования уязвимости и стоимости актива. Значение риска может изменятся в диапазоне от 0 до 8, в результате по каждому активу получается список угроз с различными значениями риска. Так же стандарт предлагает шкалу ранжирования рисков: низкий (0-2), средний (3-5) и высокий(6-8), что позволяет определить наиболее критичные риски.

СТО БР ИББС. Согласно стандарту оценка степени возможности реализации угрозы ИБ производится по качественно-количественной шкале, нереализуемая угроза - 0%, средняя - от 21% до 50% и т. д. Определение степени тяжести последствий для разных типов информационных активов так же предлагается оценивать с использованием качественно-количественной шкалы, т. е. минимальное - 0,5% от величины капитала банка , высокое - от 1,5% до 3% от величины капитала банка.

Для выполнения качественной оценки рисков информационной безопасности используется таблица соответствия степени тяжести последствий и вероятности реализации угрозы. Если необходимо произвести количественную оценку, то формулу можно представить в виде:

где R - значение риска;

P(v) - вероятность реализации угрозы ИБ;

S - ценность актива (степень тяжести последствий).

Предложенный метод

Рассмотрев все вышеперечисленные методы оценки рисков в части расчета значения риска информационной безопасности стоит отметить, что расчет риска производится с использованием значения угроз и ценность актива. Значительным недостатком является оценка стоимости активов (размер ущерба) в виде условных значений. Условные значения не имеют единиц измерения применимых в практике, в частности не являются денежным эквивалентом. В итоге это не дает реального представления уровня риска, который возможно перенести на реальные активы объекта защиты.

Таким образом предлагается разделить процедуру расчета риска на два этапа:

1. Вычисление значения технического риска.

2. Вычисление потенциального ущерба.

Под техническим риском понимается значение риска информационной безопасности состоящего из вероятностей реализации угроз и использования уязвимостей каждого компонента информационной инфраструктуры с учётом уровня их конфиденциальности, целостности и доступности. Для первого этапа имеем следующие 3 формулы:

Rc = Kc * P(T) * P(V), Ri = Ki * P(T) * P(V),

Ra = Ka * P(T) * P(V),

где Rс - значение риска конфиденциальности;

Ri - значение риска целостности;

Ra - значение риска доступности;

Kс - коэффициент конфиденциальности информационного актива;

Ki - коэффициент целостности информационного актива;

Ka - коэффициент доступности информационного актива;

P(T) - вероятность реализации угрозы;

P(V) - вероятность использования уязвимости.

Применение данного алгоритма позволит произвести более детальную оценку риска, получив на выходе безразмерное значение вероятности возникновения риска компрометации каждого информационного актива в отдельности.

В последующем возможно вычисление значения ущерба, для этого используется усредненное значение риска каждого информационного актива и размер потенциальных потерь:

где L - значение ущерба;

Rср - среденее значение риска;

S - потери (в денежном эквиваленте).

Предложенная методика позволяет корректно оценить значение риска информационной безопасности и скалькулировать денежные потери в случае возникновения инцидентов безопасности.

Литература

1. ISO/IEC 27001. Международный стандарт содержит требования в области информационной безопасности для создания, развития и поддержания системы менеджмента информационной безопасности. 20с.

2. ГОСТ Р ИСО/МЭК ТО 7. Национальный стандарт Российской Федерации. Методы и средства обеспечения безопасности. Часть 3. Методы менеджмента безопасности информационных технологий. Москва. 20с.

3. BS 7799-2:2005 Спецификация системы управления информационной безопасностью. Англия. 20с.

4. РС БР ИББС-2.2-200. Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Методика оценки рисков нарушения информационной безопасности. Москва. 20с.

5. Risk Management Guide for Information Technology Systems. Recommendations of the National Institute of Standards and Technology. США. 20с.

6. Электронный источник Википедия, статья "Риск" .

В настоящее время используются различные методы оценки информационных рисков компаний и управления ими. Оценка информационных рисков компании может быть выполнена в соответствии со следующим планом:

1) Идентификация и количественная оценка информационных ресурсов компании, значимых для бизнеса.

2) Оценивание возможных угроз.

3) Оценивание существующих уязвимостей.

4) Оценивание эффективности средств обеспечения информационной безопасности.

Предполагается, что значимые для бизнеса уязвимые информационные ресурсы компании подвергаются риску, если по отношению к ним существуют какие-либо угрозы. Другими словами, риски характеризуют опасность, которая может угрожать компонентам корпоративной информационной системы. При этом информационные риски компании зависят от:

Показателей ценности информационных ресурсов;

Вероятности реализации угроз для ресурсов;

Эффективности существующих или планируемых средств обеспечения информационной безопасности.

Цель оценивания рисков состоит в определении характеристик рисков корпоративной информационной системы и ее ресурсов. После оценки рисков можно выбрать средства, обеспечивающие желаемый уровень информационной безопасности компании. При оценивании рисков учитываются такие факторы, как ценность ресурсов, значимость угроз и уязвимостей, эффективность имеющихся и планируемых средств защиты. Возможность реализации угрозы для некоторого ресурса компании оценивается вероятностью ее реализации в течение заданного отрезка времени. При этом вероятность того, что угроза реализуется, определяется следующими основными факторами:

Привлекательностью ресурса (учитывается при рассмотрении угрозы от умышленного воздействия со стороны человека);

Возможностью использования ресурса для получения дохода (также в случае угрозы от умышленного воздействия со стороны человека);

Техническими возможностями реализации угрозы при умышленном воздействии со стороны человека;

Степенью легкости, с которой уязвимость может быть использована.

В настоящее время управление информационными рисками представляет собой одно из наиболее актуальных и динамично развивающихся направлений стратегического и оперативного менеджмента в области защиты информации. Его основная задача - объективно идентифицировать и оценить наиболее значимые для бизнеса информационные риски компании, а также адекватность используемых средств контроля рисков для увеличения эффективности и рентабельности экономической деятельности компании. Поэтому под термином «управление информационными рисками» обычно понимается системный процесс идентификации, контроля и уменьшения информационных рисков компаний в соответствии с определенными ограничениями российской нормативноправовой базы в области защиты информации и собственной корпоративной политики безопасности. Считается, что качественное управление рисками позволяет использовать оптимальные по эффективности и затратам средства контроля рисков и средства защиты информации, адекватные текущим целям и задачам бизнеса компании.

Не секрет, что сегодня наблюдается повсеместное усиление зависимости успешной бизнесдеятельности отечественных компаний от используемых организационных мер и технических средств контроля и уменьшения риска. Для эффективного управления информационными рисками разработаны специальные методики, например методики международных стандартов ISO 15408, ISO 17799 (BS7799), BSI; а также национальных стандартов NIST 80030, SAC, COSO, SAS 55/78 и некоторые другие, аналогичные им. В соответствие с этими методиками управление информационными рисками любой компании предполагает следующее. Вопервых, определение основных целей и задач защиты информационных активов компании. Вовторых, создание эффективной системы оценки и управления информационными рисками. Втретьих, расчет совокупности детализированных не только качественных, но и количественных оценок рисков, адекватных заявленным целям бизнеса. Вчетвертых, применение специального инструментария оценивания и управления рисками.

Качественные методики управления рисками

Качественные методики управления рисками приняты на вооружение в технологически развитых странах многочисленной армией внутренних и внешних ITаудиторов. Эти методики достаточно популярны и относительно просты, и разработаны, как правило, на основе требований международного стандарта ISO 177992002.

Стандарт ISO 17799 содержит две части.

В Части 1: Практические рекомендации по управлению информационной безопасностью, 2002 г., определены основные аспекты организации режима информационной безопасности в компании: Политика безопасности. Организация защиты. Классификация и управление информационными ресурсами. Управление персоналом. Физическая безопасность. Администрирование компьютерных систем и сетей. Управление доступом к системам. Разработка и сопровождение систем. Планирование бесперебойной работы организации. Проверка системы на соответствие требованиям ИБ.

Часть 2: Спецификации, 2002 г., рассматривает эти же аспекты с точки зрения сертификации режима информационной безопасности компании на соответствие требованиям стандарта. С практической точки зрения эта часть является инструментом для ITаудитора и позволяет оперативно проводить внутренний или внешний аудит информационной безопасности любой компании.

К качественным методикам управления рисками на основе требований ISO 17999 относятся методики COBRA и RA Software Tool. Давайте кратко рассмотрим названные методики.

Эта методика позволяет выполнить в автоматизированном режиме простейший вариант оценивания информационных рисков любой компании. Для этого предлагается использовать специальные электронные базы знаний и процедуры логического вывода, ориентированные на требования ISO 17799. Существенно, что при желании перечень учитываемых требований можно дополнить различными требованиями отечественных нормативнорегулирующих органов, например, требованиями руководящих документов (РД) Гостехкомиссии при Президенте РФ.

Методика COBRA представляет требования стандарта ISO 17799 в виде тематических вопросников (check list’s), на которые следует ответить в ходе оценки рисков информационных активов и электронных бизнестранзакций компании (рис. 1. - Пример тематического сборника вопросов COBRA ). Далее введенные ответы автоматически обрабатываются,и с помощью соответствующих правил логического вывода формируется итоговый отчет c текущими оценками информационных рисков компании и рекомендациями по их управлению.

RA Software Tool

Методика и одноименное инструментальное средство RA Software Tool (рис. 2. - Основные модули методики RA Software Tool ) основаны на требованиях международных стандартов ISO 17999 и ISO 13335 (части 3 и 4), а также на требованиях некоторых руководств Британского национального института стандартов (BSI), например, PD 3002 (Руководство по оценке и управлению рисками), PD 3003 (Оценка готовности компании к аудиту в соответствии с BS 7799), PD 3005 (Руководство по выбору системы защиты) и пр.

Эта методика позволяет выполнять оценку информационных рисков (модули 4 и 5) в соответствии с требованиями ISO 17799, а при желании в соответствии с более детальными спецификациями руководства PD 3002 Британского института стандартов.

Количественные методики управления рисками

Вторую группу методик управления рисками составляют количественные методики, актуальность которых обусловлена необходимостью решения различных оптимизационных задач, которые часто возникают в реальной жизни. Суть этих задач сводится к поиску единственного оптимального решения, из множества существующих. Например, необходимо ответить на следующие вопросы: «Как, оставаясь в рамках утвержденного годового (квартального) бюджета на информационную безопасность, достигнуть максимального уровня защищенности информационных активов компании?» или «Какую из альтернатив построения корпоративной защиты информации (защищенного WWW сайта или корпоративной Email) выбрать с учетом известных ограничений бизнесресурсов компании?» Для решения этих задач и разрабатываются методы и методики количественной оценки и управления рисками на основе структурных и реже объектноориентированных методов системного анализа и проектирования (SSADM - Structured Systems Analysis and Design). На практике такие методики управления рисками позволяют: Создавать модели информационных активов компании с точки зрения безопасности; Классифицировать и оценивать ценности активов; Составлять списки наиболее значимых угроз и уязвимостей безопасности; Ранжировать угрозы и уязвимости безопасности; Обосновывать средства и меры контроля рисков; Оценивать эффективность/стоимость различных вариантов защиты; Формализовать и автоматизировать процедуры оценивания и управления рисками.

Одной из наиболее известных методик этого класса является методика CRAMM.

сначала был создан метод, а затем одноименная методика CRAMM (анализа и контроля рисков), соответствующая требованиям CCTA. Затем появилось несколько версий методики, ориентированных на требования различных государственных и коммерческих организаций и структур. Одна из версий «коммерческого профиля» широко распространилась на рынке средств защиты информации.

Основными целями методики CRAMM являются: Формализация и автоматизация процедур анализа и управления рисками; Оптимизация расходов на средства контроля и защиты; Комплексное планирование и управление рисками на всех стадиях жизненного цикла информационных систем; Сокращение времени на разработку и сопровождение корпоративной системы защиты информации; Обоснование эффективности предлагаемых мер защиты и средств контроля; Управление изменениями и инцидентами; Поддержка непрерывности бизнеса; Оперативное принятие решений по вопросам управления безопасностью и пр.

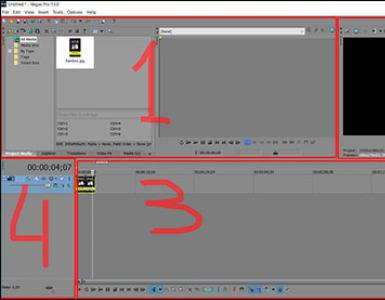

Управление рисками в методике СRAMM осуществляется в несколько этапов (рис. 3).

На первом этапе инициации - «Initiation» - определяются границы исследуемой информационной системы компании, состав и структура ее основных информационных активов и транзакций.

На этапе идентификации и оценки ресурсов - «Identification and Valuation of Assets» - четко идентифицируются активы и определяется их стоимость. Расчет стоимости информационных активов однозначно позволяет определить необходимость и достаточность предлагаемых средств контроля и защиты.

На этапе оценивания угроз и уязвимостей - «Threat and Vulnerability Assessment» - идентифицируются и оцениваются угрозы и уязвимости информационных активов компании.

Этап анализа рисков - «Risk Analysis» - позволяет получить качественные и количественные оценки рисков.

На этапе управления рисками - «Risk management» - предлагаются меры и средства уменьшения или уклонения от риска.

Давайте рассмотрим возможности CRAMM на следующем примере. Пусть проводится оценка информационных рисков следующей корпоративной информационной системы (рис. 4).

В этой схеме условно выделим следующие элементы системы: рабочие места, на которых операторы вводят информацию, поступающую из внешнего мира; почтовый сервер, на который информация поступает с удаленных узлов сети через Интернет; сервер обработки, на котором установлена СУБД; сервер резервного копирования; рабочие места группы оперативного реагирования; рабочее место администратора безопасности; рабочее место администратора БД.

Функционирование системы осуществляется следующим образом. Данные, введенные с рабочих мест пользователей и поступившие на почтовый сервер, направляются на сервер корпоративной обработки данных. Затем данные поступают на рабочие места группы оперативного реагирования и там принимаются соответствующие решения.

Давайте теперь проведем анализ рисков с помощью методики CRAMM и предложим некоторые средства контроля и управления рисками, адекватные целям и задачам бизнеса компании.

Определение границ исследования. Этап начинается с решения задачи определения границ исследуемой системы. Для этого собирается следующая информация: ответственные за физические и программные ресурсы; кто является пользователем и как пользователи применяют или будут использовать систему; конфигурация системы. Первичная информация собирается в процессе бесед с менеджерами проектов, менеджером пользователей или другими сотрудниками.

Идентификация ресурсов и построение модели системы с точки зрения ИБ. Проводится идентификация ресурсов: материальных, программных и информационных, содержащихся внутри границ системы. Каждый ресурс необходимо отнести к одному из предопределенных классов. Классификация физических ресурсов приводится в приложении. Затем строится модель информационной системы с точки зрения ИБ. Для каждого информационного процесса, имеющего самостоятельное значение с точки зрения пользователя и называемого пользовательским сервисом (EndUserService), строится дерево связей используемых ресурсов. В рассматриваемом примере будет единственный подобный сервис (рис. 5). Построенная модель позволяет выделить критичные элементы.

Ценность ресурсов. Методика позволяет определить ценность ресурсов. Этот шаг является обязательным в полном варианте анализа рисков. Ценность физических ресурсов в данном методе определяется ценой их восстановления в случае разрушения. Ценность данных и программного обеспечения определяется в следующих ситуациях: недоступность ресурса в течение определенного периода времени; разрушение ресурса - потеря информации, полученной со времени последнего резервного копирования или ее полное разрушение; нарушение конфиденциальности в случаях несанкционированного доступа штатных сотрудников или посторонних лиц; модификация рассматривается для случаев мелких ошибок персонала (ошибки ввода), программных ошибок, преднамеренных ошибок; ошибки, связанные с передачей информации: отказ от доставки, недоставка информации, доставка по неверному адресу. Для оценки возможного ущерба предлагается использовать следующие критерии: ущерб репутации организации; нарушение действующего законодательства; ущерб для здоровья персонала; ущерб, связанный с разглашением персональных данных отдельных лиц; финансовые потери от разглашения информации; финансовые потери, связанные с восстановлением ресурсов; потери, связанные с невозможностью выполнения обязательств; дезорганизация деятельности.

Приведенная совокупность критериев используется в коммерческом варианте метода (профиль Standard). В других версиях совокупность будет иной, например, в версии, используемой в правительственных учреждениях, добавляются параметры, отражающие такие области, как национальная безопасность и международные отношения.

Для данных и программного обеспечения выбираются применимые к данной ИС критерии, дается оценка ущерба по шкале со значениями от 1 до 10.

К примеру, если данные содержат подробности коммерческой конфиденциальной (критичной) информации, эксперт, проводящий исследование, задает вопрос: как может повлиять на организацию несанкционированный доступ посторонних лиц к этой информации?

Возможен такой ответ: провал сразу по нескольким параметрам из перечисленных выше, причем каждый аспект следовало бы рассмотреть подробнее и присвоить самую высокую из возможных оценок.

Затем разрабатываются шкалы для выбранной системы параметров. Они могут выглядеть следующим образом.

Ущерб репутации организации: 2 - негативная реакция отдельных чиновников, общественных деятелей; 4 - критика в средствах массовой информации, не имеющая широкого общественного резонанса; 6 - негативная реакция отдельных депутатов Думы, Совета Федерации; 8 - критика в средствах массовой информации, имеющая последствия в виде крупных скандалов, парламентских слушаний, широкомасштабных проверок и т. п.; 10 - негативная реакция на уровне Президента и Правительства.

Ущерб для здоровья персонала: 2 - минимальный ущерб (последствия не связаны с госпитализаций или длительным лечением); 4 - ущерб среднего размера (необходимо лечение для одного или нескольких сотрудников, но длительных отрицательных последствий нет); 6 - серьезные последствия (длительная госпитализация, инвалидность одного или нескольких сотрудников); 10 - гибель людей.

Финансовые потери, связанныес восстановлением ресурсов: 2 - менее $1000; 6 - от $1000 до $10 000; 8 - от $10 000 до $100 000; 10 - свыше $100 000.

Дезорганизация деятельностив связи с недоступностью данных: 2 - отсутствие доступа к информации до 15 минут; 4 - отсутствие доступа к информации до 1 часа; 6 - отсутствие доступа к информации до 3 часов; 8 - отсутствие доступа к информации от 12 часов; 10 - отсутствие доступа к информации более суток.

На этом этапе может быть подготовлено несколько типов отчетов (границы системы, модель, определение ценности ресурсов). Если ценности ресурсов низкие, можно использовать базовый вариант защиты. В таком случае исследователь может перейти от этой стадии сразу к стадии анализа рисков. Однако для адекватного учета потенциального воздействия какойлибо угрозы, уязвимости или комбинации угроз и уязвимостей, которые имеют высокие уровни, следует использовать сокращенную версию стадии оценки угроз и уязвимостей. Это позволяет разработать более эффективную систему защиты информации компании.

На этапе оценивания угроз и уявимостей оцениваются зависимости пользовательских сервисов от определенных групп ресурсов и существующий уровень угроз и уязвимостей.

Далее активы компании группируются с точки зрения угроз и уязвимостей.Например, в случае наличия угрозы пожара или кражи, в качестве группы ресурсов разумно рассмотреть все ресурсы, находящиеся в одном месте (серверный зал, комната средств связи и т. д.).

При этом оценка уровней угроз и уязвимостей может проводиться на основе косвенных факторов или на основе прямых оценок экспертов. В первом случае программное обеспечение CRAMM для каждой группы ресурсов и каждого из них генерирует список вопросов, допускающих однозначный ответ (рис. 8. -Оценка уровня угрозы безопасности по косвенным факторам ).

Уровень угроз оценивается, в зависимости от ответов, как: очень высокий; высокий; средний; низкий; очень низкий.

Уровень уязвимости оценивается, в зависимости от ответов, как: высокий; средний; низкий; отсутствует.

Возможно проведение коррекции результатов или использование других методов оценки. На основе этой информации рассчитываются уровни рисков в дискретной шкале с градациями от 1 до 7 (этап анализа рисков). Полученные уровни угроз, уязвимостей и рисков анализируются и согласовываются с заказчиком. Только после этого можно переходить к заключительной стадии метода.

Управление рисками. Основные шаги стадии управления рисками представлены на рис. 9.

На этом этапе CRAMM генерирует несколько вариантов мер противодействия, адекватных выявленным рискам и их уровням. Контрмеры разбиваются на группы и подгруппы по следующим категориям: Обеспечение безопасности на сетевом уровне. Обеспечение физической безопасности. Обеспечение безопасности поддерживающей инфраструктуры. Меры безопасности на уровне системного администратора.

В результате выполнения данного этапа формируется несколько видов отчетов.

Таким образом, рассмотренная методика анализа и управления рисками полностью применима и в российских условиях, несмотря на то, что показатели защищенности от НСД к информации и требования по защите информации различаются в российских РД и зарубежных стандартах. Особенно полезным представляется использование инструментальных средств типа метода CRAMM при проведении анализа рисков информационных систем с повышенными требованиями в области ИБ. Это позволяет получать обоснованные оценки существующих и допустимых уровней угроз, уязвимостей, эффективности защиты.

Методика MethodWare

Компания MethodWare разработала свою собственную методику оценки и управления рисками и выпустила ряд соответствующих инструментальных средств. К этим средствам относятся: ПО анализа и управления рисками Operational Risk Builder и Risk Advisor. Методика соответствует австралийскому стандарту Australian/New Zealand Risk Management Standard (AS/NZS 4360:1999) и стандарту ISO17799. ПО управления жизненным циклом информационной технологии в соответствии с CobiT Advisor 3rd Edition (Audit) и CobiT 3rd Edition Management Advisor. В руководствах CobiT существенное место уделяется анализу и управлению рисками. ПО для автоматизации построения разнообразных опросных листов Questionnaire Builder.

Давайте кратко рассмотрим возможности Risk Advisor. Это ПО позиционируется как инструментарий аналитика или менеджера в области информационной безопасности. Реализована методика, позволяющая задать модель информационной системы с позиции информационной безопасности, идентифицировать риски, угрозы, потери в результате инцидентов. Основными этапами работы являются: описание контекста, определение рисков, оценка угроз и возможного ущерба, выработка управляющих воздействий и разработка плана восстановления и действий в чрезвычайных ситуациях. Давайте рассмотрим перечисленные этапы подробнее. Описание рисков. Задается матрица рисков (рис. 10. - Идентификация и определение рисков в Risk Advisor ) на основе некоторого шаблона. Риски оцениваются по качественной шкале и разделяются на приемлемые и неприемлемые (рис. 11. - Разделение рисков на приемлемые и неприемлемые в Risk Advisor ). Затем выбираются управляющие воздействия (контрмеры) с учетом зафиксированной ранее системы критериев, эффективности контрмер и их стоимости. Стоимость и эффективность также оцениваются в качественных шкалах.

Описание угроз. В начале формируется список угроз. Угрозы определенным образом классифицируются, затем описывается связь между рисками и угрозами. Описание также делается на качественном уровне и позволяет зафиксировать их взаимосвязи.

Описание потерь. Описываются события (последствия), связанные с нарушением режима информационной безопасности. Потери оцениваются в выбранной системе критериев.

Анализ результатов. В результате построения модели можно сформировать подробный отчет (около 100 разделов), посмотреть на экране агрегированные описания в виде графарисков.

Рассмотренная методика позволяет автоматизировать различные аспекты управления рисками компании. При этом оценки рисков даются в качественных шкалах. Подробный анализ факторов рисков не предусмотрен. Сильной стороной рассмотренной методики является возможность описания различных связей, адекватный учет многих факторов риска и существенно меньшая трудоемкость по сравнению с CRAMM.

Заключение

Современные методики и технологии управления информационными рисками позволяют оценить существующий уровень остаточных информационных рисков в отечественных компаниях. Это особенно важно в тех случаях, когда к информационной системе компании предъявляются повышенные требования в области защиты информации и непрерывности бизнеса.Сегодня существует ряд методик анализа рисков, в том числе с использованием CASEсредств, адаптированныхк использованию в отечественных условиях. Существенно, что качественно выполненный анализ информационных рисков позволяет провести сравнительный анализ «эффективностьстоимость» различных вариантов защиты, выбрать адекватные контрмеры и средства контроля, оценить уровень остаточных рисков. Кроме того, инструментальные средства анализа рисков, основанные на современных базах знаний и процедурах логического вывода, позволяют построить структурные и объектноориентированные модели информационных активов компании, модели угроз и модели рисков, связанных с отдельными информационными и бизнестранзакциями и, следовательно, выявлять такие информационные активы компании, риск нарушения защищенности которых является критическим, то есть неприемлемым. Такие инструментальные средства предоставляют возможность построить различные модели защиты информационных активов компании, сравнивать между собой по критерию «эффективностьстоимость» различные варианты комплексов мер защиты и контроля, а также вести мониторинг выполнения требований по организации режима информационной безопасности отечественной компании.

Процесс анализа и оценки рисков является одним из ключевых этапов наиболее известных методик построения систем защиты информации, таких как Symantec Lifecycle Security и методика компании Microsoft. Кроме того, существуют специализированные методики и программные продукты для анализа и оценки рисков, такие как CRAMM, FRAP, RiskWatch, ГРИФ и др. Дадим описание наиболее известным из них, чтобы получить правильное представление об особенностях каждой из методик для последующего выбора наиболее подходящей для применения в компаниях банковской сферы.

Обзор наиболее активно используемых методик анализа и оценки рисков информационной безопасности

Symantec Lifecycle Security - это модель, описывающая такой способ организации системы информационной безопасности предприятия, который позволяет системно решать задачи, связанные с защитой информации, и предоставляет возможность адекватно оценить результат применения технических и организационных средств и мер защиты информации (Петренко, 2009). Данная методика включает в себя семь основных компонентов:

1. политики безопасности, стандарты, процедуры и метрики;

2. анализ рисков;

3. стратегический план построения системы защиты;

4. выбор и внедрение решений;

5. обучение персонала;

6. мониторинг защиты;

7. разработка методов реагирования в случае инцидентов и восстановление.

Так как в данной работе рассматривается проблема анализа и оценки рисков информационной безопасности, сосредоточим свое внимание на этом этапе жизненного цикла СИБ. Ниже представлены ключевые моменты процесса анализа рисков модели Symantec Lifecycle Security.

1. Подробное документирование компьютерной системы предприятия с акцентом на описание критически важных для деятельности предприятия приложений.

2. Определение степени зависимости нормального функционирования организации от исправности отдельных частей компьютерной сети, конкретных узлов, от безопасности хранимых и обрабатываемых данных.

3. Поиск уязвимых мест компьютерной системы предприятия.

4. Поиск угроз, которые могут быть реализованы в отношении выявленных уязвимых мест.

5. Поиск и оценка рисков, связанных с использованием компьютерной системы предприятия.

Еще одним широко известным способом построения комплексной системы защиты информации на предприятии является методика, разработанная компанией Microsoft. Она включает в себя модель управления рисками информационной безопасности компании. Весь цикл управления рисками можно разделить на четыре основных стадии.

1. Оценка рисков.

· Планирование сбора данных, обсуждение ключевых условий успешной реализации и подготовка рекомендаций.

· Сбор данных о рисках и его документирование.

· Определение значимости рисков. Описание последовательности действий по качественной и количественной оценке рисков.

2. Поддержка принятия решений.

· Определение функциональных требований.

· Выбор подходящих элементов контроля.

· Проверка предложенных элементов контроля на соответствие функциональным требованиям.

· Оценка снижения рисков.

· Оценка прямых и косвенных затрат, связанных с внедрением элементов контроля.

· Определение наиболее экономически эффективного решения по нейтрализации риска путем анализа выгод и затрат.

3. Реализация контроля. Развертывание и использование элементов контроля, снижающих риск для ИБ организации.

· Поиск целостного подхода.

· Организация многоуровневой защиты.

4. Оценка эффективности программы. Анализ эффективности процесса управления рисками, проверка выбранных элементов контроля на соответствие необходимому уровню защиты.

· Разработка системы показателей рисков.

· Оценка эффективности программы управления рисками и выявление возможностей её улучшения.

Рис.1

Остановимся подробнее на первой стадии. Следует отметить, что этапы качественной оценки рисков обычно примерно одинаковы: выявление рисков ИБ, определение вероятности возникновения каждого из них, определение стоимости активов, которые пострадают от реализации конкретного риска, а также распределение описанных рисков на группы в зависимости от ранее оговоренных критериев значительности риска, а также возможности его принятия. Так и в данной методике на начальном этапе рискам присваиваются значения в соответствии со шкалой: "высокий" (красная область), "существенный" (жёлтая область), "умеренный" (синяя область) и "незначительный" (зеленая область) (рис.2). После этого, при необходимости выявленных наиболее существенных рисков и подсчета финансовых показателей, проводится количественная оценка.

Рис.2Матрица для табличной оценки рисков.

Для проведения эффективной оценки требуется собрать самые актуальные данные об активах организации, угрозах безопасности, уязвимостях, текущей среде контроля и предлагаемых элементах контроля. Далее проводится сложный и многоступенчатый процесс анализа и оценки рисков, в результате которого владельцы бизнеса получают информацию не только о существующих рисках, вероятностях их реализации, уровнях влияния на деятельность компании, но и оценку ожидаемого годового ущерба (ALE).

Здесь также стоит упомянуть о существовании средства оценки безопасности "Microsoft Security Assessment Tool (MSAT)", который представляет собой бесплатное программное обеспечение, позволяющее "оценить уязвимости в ИТ-средах, предоставить список расставленных по приоритетам проблем и список рекомендаций по минимизации этих угроз".

Процесс анализа информационной сети на наличие в ней уязвимостей осуществляется с помощью ответов на более чем 200 вопросов, "охватывающих инфраструктуру, приложения, операции и персонал". Первая серия вопросов предназначена для определения бизнес-модели компании, на основе полученных ответов средство создает "профиль бизнес-риска (BRP)". По результатам ответа на вторую серию вопросов составляется список защитных мер, внедренных компанией с течением времени. В совокупности эти меры безопасности "образуют уровни защиты, предоставляя большую защищенность от угроз безопасности и конкретных уязвимостей". Сумма уровней, образующих "комбинированную систему глубокой защиты", называется "индексом глубокой защиты (DiDI)". После этого BRP и DiDI сравниваются между собой для измерения распределения угроз по областям анализа -- инфраструктуре, приложениям, операциям и людям.

Данная оценка предназначена для использования в организациях среднего размера, "содержащих от 50 до 1500 настольных систем". В результате её использования менеджмент компании получает общую информацию о состоянии системы защиты информации предприятия, охватывая большинство "областей потенциального риска", но описываемое средство не предусмотрено для предоставления "глубокого анализа конкретных технологий или процессов".

Методика "CCTA Risk Analysis and Management Method (CRAMM)" - одна из первых методик анализа рисков в сфере информационной безопасности. В основе метода CRAMM лежит комплексный подход, сочетающий процедуры количественной и качественной оценки рисков.

Исследование информационной безопасности системы с помощью CRAMM может проводиться двумя способами, преследующими две качественно разные цели: обеспечение базового уровня ИБ и проведение полного анализа рисков. От того, какая задача стоит перед специалистами по оценке рисков, зависит количество проводимых этапов работы. Давайте перечислим все возможности данной методики, делая акцент на обстоятельствах применения той или иной процедуры анализа.

Первая стадия является подготовительной и обязательной при постановке любой из двух возможных целей исследования информационной безопасности системы. Во время данного этапа формально определяются границы рассматриваемой информационной системы, ее основные функции, категории пользователей и персонала, принимающего участие в исследовании.

На второй стадии проводится анализ всего, что касается выявления и определения ценности ресурсов рассматриваемой системы: проводится идентификация физических, программных и информационных ресурсов, находящихся внутри границ системы, а затем производится распределение их на заранее выделенные классы. В результате заказчик имеет хорошее представление о состоянии системы и может принять решение о необходимости проведения полного анализа рисков. При условии, что обеспечения базового уровня ИБ клиенту не достаточно, строится модель информационной системы с позиции ИБ, которая позволит выделить наиболее критичные элементы.

На третьей стадии, которая проводится только в том случае, если необходимо проведение полного анализа рисков, рассматривается все, что относится к идентификации и оценке уровней угроз для групп ресурсов и их уязвимостей. На данном этапе оценивается влияние определенных групп ресурсов на работоспособность пользовательских сервисов, определяется текущий уровень угроз и уязвимостей, вычисляются уровни рисков и проводится анализ результатов. В итоге заказчик получает идентифицированные и оцененные уровни рисков ИБ для исследуемой системы.

На четвертой стадии для каждой группы ресурсов и каждого из 36 типов угроз программное обеспечение CRAMM составляет список вопросов, предполагающих однозначный ответ. Как и в случае с методикой компании Microsoft, в CRAMM проводится качественная оценка риска путем отнесения уровней угроз к той или иной категории в зависимости от полученных ответов. Всего в данной методике есть пять категорий уровней угроз: "очень высокий", "высокий", "средний", "низкий" и "очень низкий". В свою очередь, уровень уязвимости ресурса оценивается, в зависимости от ответов, как "высокий", "средний" и "низкий". На основе данной информации, а также размеров ожидаемых финансовых потерь, рассчитываются уровни рисков по шкале от 1 до 7, объединенные в матрице оценки риска (рис.3).

Рис.3

Здесь следует отметить, что метод CRAMM по праву может быть отнесен к методикам, использующим как качественный, так и количественный подходы к анализу рисков информационной безопасности, так как в процессе проведения оценки учитывается уровень ожидаемых финансовых потерь от реализации риска, а результаты предоставляются в баллах по шкале от 1 до 7. Этот факт значительно повышает рейтинг методики CRAMM в глазах специалистов в данной предметной области.

На последней стадии исследования, носящей название "Управление рисками", производится выбор адекватных элементов контроля: программное обеспечение CRAMM генерирует несколько вариантов мер противодействия, адекватных выявленным рискам и их уровням, из которых выбирается оптимальный вариант системы безопасности, удовлетворяющий требованиям заказчика.

Методика "Facilitated Risk Analysis Process (FRAP)" - это модель построения системы защиты информации, включающая в себя качественный анализ рисков. Разберем именно эту, интересующую нас, составляющую методики. Ниже приведены основные этапы оценки рисков.

1. На первом этапе, с опорой на данные опросов, техническую документацию, автоматизированный анализ сетей, составляется список находящихся в зоне риска активов.

2. Идентификация угроз. При составлении списка угроз могут использоваться различные подходы:

· Конвенциональный метод. В этом случае, эксперты составляют перечни (checklists) потенциальных угроз, из которых впоследствии выбираются наиболее актуальные для данной системы;

· Статистический. Здесь проводится анализ статистики происшествий, связанных с информационной безопасностью данной ИС и подобных ей, и оценивается их средняя частота, после чего производится оценка точек риска;

· "Мозговой штурм", проводимый сотрудниками компании. Отличие от первого метода в том, что он проводится без привлечения внешних экспертов.

3. После составления списка потенциальных угроз производится сбор статистики по каждому случаю возникновения риска: частоте той или иной ситуации, а также по уровню претерпеваемого ущерба. Опираясь на эти значения, эксперты оценивают уровень угрозы по обоим параметрам: вероятности возникновения угрозы (High Probability, Medium Probability and Low Probability) и ущерба от нее (High Impact, Medium Impact and Low Impact). Далее, в соответствии с правилом, задаваемым матрицей рисков (рис.4), определяется оценка уровня риска:

· уровень A - направленные на элиминацию угрозы меры (например, внедрение СЗИ) должны быть предприняты немедленно и в обязательном порядке;

· уровень B - необходимо предпринять меры, направленные на снижение риска;

· уровень C - необходим мониторинг ситуации;

· уровень D - никаких действий в данный момент предпринимать не требуется.

4. После того как угрозы были идентифицированы и относительные риски оценены, следует составить план действий, позволяющий устранить риск или уменьшить его до приемлемого уровня.

5. По окончании оценки рисков результаты должны быть подробно документированы и переведены в стандартизованный формат. Эти данные могут быть использованы при планировании дальнейших процедур в области обеспечения безопасности, бюджета, выделяемого на эти процедуры, и т.д.

Рис. 4

Risk Advisor - это программный продукт, разработанный компанией MethodWare, в котором реализована методика, "позволяющая задать модель информационной системы с позиции информационной безопасности, идентифицировать риски, угрозы, потери в результате инцидентов". Можно выделить пять основных этапов работы:

Описание контекста. В первую очередь необходимо создать общую схему внешних и внутренних информационных контактов организации. Эта модель строится в нескольких измерениях и задается следующими параметрами: стратегическим, организационным, бизнес-целями, управлением рисками, критериями. Картина общего контекста с точки зрения стратегии описывает сильные и слабые стороны организации в плане внешних контактов. Здесь производится классификация угроз связанных с отношениями с партнерами, оцениваются риски, сопряженные с различными вариантами развития внешних связей организации. Описание контекста в организационном измерении включает в себя картину отношений внутри организации, стратегию развития и внутреннюю политику. Схема управления рисками включает в себя концепцию информационной безопасности. Наконец, в контексте бизнес-целей и критериев оценки, описываются, как следует из названия, ключевые бизнес-цели и качественные и количественные критерии, с опорой на которые производится управление рисками.

Описание рисков. Для того чтобы облегчить и стандартизировать процесс принятия решений, связанных с управлением рисками, данные по ним необходимо стандартизировать. В разных моделях используются разные шаблоны для формализации имеющейся информации. В описываемой нами методике задается матрица рисков, в которой учитываются не только собственные параметры этих рисков, но и информация об их связях с остальными элементами общей системы. Следует отметить, что риски оцениваются здесь по качественной, а не количественной шкале и делятся всего на две категории: приемлемые и, соответственно, неприемлемые. После этой оценки производится выбор контрмер и анализ стоимости и эффективности выбранных средств защиты.

Описание угроз. Прежде всего, составляется общий список угроз. Затем они классифицируются по качественной шкале, описываются взаимосвязи между различными угрозами и связи типа "угроза - риск".

Описание потерь. На этом этапе описываются события, связанные с инцидентами информационной безопасности, после чего оцениваются риски, вызванные этими событиями.

Анализ результатов. После построения модели, формируется детальный отчет (состоящий более чем из 100 разделов). Агрегированные описания представляются потребителю в виде графа рисков.

Компания RiskWatch, также как и Microsoft, разработала собственную методику анализа и оценки рисков, которая реализуется в ряде их программных средств. "В методе RiskWatch в качестве критериев для оценки и управления рисками используются ожидаемые годовые потери (Annual Loss Expectancy, ALE) и оценка возврата инвестиций (Return on Investment, ROI). Методика RiskWatch ориентирована на точную количественную оценку соотношения потерь от угроз безопасности и затрат на создание системы защиты." Процесс анализа рисков состоит из четырех этапов.

На первом этапе, являющемся, по сути, подготовительным, определяется предмет исследования: дается описание типа организации, состава исследуемой системы, базовых требований в области информационной безопасности и т.д. Программное обеспечение RiskWatch предлагает широкий выбор всевозможных категорий защищаемых ресурсов, потерь, угроз, уязвимостей и мер защиты, из которых аналитик выбирает только те, что реально присутствуют в исследуемой системе. Кроме того, есть возможность добавления новых элементов и корректировка уже существующих описаний.

На втором этапе производится более детальное описание системы (какие ресурсы в ней присутствуют, какие типы потерь могут иметь место при реализации риска и какие классы инцидентов можно выделить "путём сопоставления категории потерь и категории ресурсов"). Есть два варианта ввода данных: вручную или путём импорта из отчетов, сгенерированных в процессе анализа компьютерной сети на наличие в ней уязвимостей. Для выявления возможных слабых мест системы используется опросник, в котором предлагается ответить более чем на 600 вопросов, связанных с категориями ресурсов. В связи с тем, что компании из разных сфер деятельности имеют свои исключительные особенности, а также учитывая быстро развивающийся рынок информационных технологий, кажется очень разумным и удобным наличие возможности корректировки вопросов и исключение/добавление новых. Далее определяется частота реализации каждой из присутствующих в системе угроз, уровень уязвимости и ценность ресурсов. На основе данной информации рассчитывается эффективность использования тех или иных элементов контроля информационной безопасности.

На третьем этапе производится количественная оценка риска. Первым делом определяется взаимосвязь между ресурсами, потерями, угрозами и уязвимостями, определенными в процессе проведения первых двух этапов работы. Далее для каждого риска рассчитывается математическое ожидание потерь за год по следующей формуле:

где p - частота возникновения угрозы в течение года,

v - стоимость ресурса, который подвергается угрозе.

Например, если выведение сервера из строя на один час обойдется компании в $100000, а вероятность совершения DDoS-атаки в течение года равна 0.01, то ожидаемые потери составят $1000. Кроме того моделируются сценарии "что если…", в которых аналогичные ситуации рассматриваются с учетом внедрения средств защиты. Путём сравнения ожидаемых потерь при условии использования элементов контроля и без них можно оценить, насколько эффективным будет внедрение тех или иных защитных мер.

На последнем этапе генерируются отчёты разных видов: "краткие итоги, полные и краткие отчеты об элементах, описанных на стадиях 1 и 2, отчет о стоимости защищаемых ресурсов и ожидаемых потерь от реализации угроз, отчет об угрозах и мерах противодействия, отчет о результатах аудита безопасности."

Таким образом, рассматриваемое средство позволяет не только оценить риски, которые на данный момент существуют у предприятия, но и выгоду, которую может принести внедрение физических, технических, программных и прочих средств и механизмов защиты. Подготовленные отчеты и графики дают материал, достаточный для принятия решений об изменении системы обеспечения безопасности предприятия. Кроме того, описываемое программное обеспечение может являться удобной основой для разработки собственного, максимально подходящего для предприятий конкретного типа (например, кредитных организаций), средства анализа и оценки рисков информационной безопасности.

ГРИФ - российское комплексное средство анализа и управления рисками информационной системы организации, разработанное компанией Digital Security. Принцип работы данного программного обеспечения основан на двух концептуально разных подходах к оценке рисков информационной безопасности, получивших названия "модель информационных потоков" и "модель угроз и уязвимостей". Рассмотрим каждый из алгоритмов по отдельности.

Модель информационных потоков характеризуется тем, что в основе алгоритма анализа и оценки рисков лежит построение модели информационной системы организации. Расчет значений рисков базируется на информации о средствах защиты ресурсов с ценной информацией, взаимосвязях ресурсов между собой, влиянии прав доступа групп пользователей и организационных мерах противодействия.

На первом этапе необходимо подготовить полное описание архитектуры исследуемой сети, включающее информацию о ценных ресурсах, их взаимосвязях, группах пользователей, средствах защиты информации и др. "Исходя из введенных данных, можно построить полную модель информационной системы компании, на основе которой будет проведен анализ защищенности каждого вида информации на ресурсе".

Перейдем к непосредственному описанию алгоритма. Оценка риска производится отдельно по каждой связи "группа пользователей - информация" по трем типам угроз: конфиденциальность, целостность и доступность (при этом для первых двух типов результат рассчитывается в процентах, а для последнего - в часах простоя). Ущерб от реализации разных видов угроз тоже задается отдельно, т.к. оценить комплексные потери не всегда возможно. Ключевыми критериями, от которых зависит вероятность реализации той или иной угрозы, являются виды (локальный и/или удаленный) и права (чтение, запись, удаление) доступа пользователей к ресурсам, наличие доступа в Интернет, количество человек в группе, использование антивирусного ПО, криптографических средств защиты (особенно значимо для дистанционного доступа) и т.д. На этом же этапе определяются средства защиты информации и рассчитываются коэффициенты "локальной защищенности информации на ресурсе, удаленной защищенности информации на ресурсе и локальной защищенности рабочего места группы пользователей". Минимальный коэффициент отражает реальный уровень защиты ресурса, т.к. указывает на наиболее уязвимое место в информационной системе. Для того чтобы получить итоговую вероятность реализации угрозы, полученный показатель необходимо умножить на базовую вероятность реализации угрозы ИБ, которая рассчитывается на основе метода экспертных оценок.

На последнем этапе значение полученной итоговой вероятности умножается на величину ущерба от реализации угрозы и рассчитывается риск угрозы информационной безопасности для связи "вид информации - группа пользователей". Алгоритм расчета величины риска по угрозе "отказ в обслуживании" имеет незначительные отличия, связанные, в основном, с единицами измерения.

Система также позволяет задавать контрмеры, эффективность внедрения которых можно оценить по формуле:

где E - эффективность внедрения контрмеры,

Риск без учета контрмеры,

Риск с учетом контрмеры.

В результате работы алгоритма заказчик получает следующую информацию.

· "Риск реализации по трем базовым угрозам для вида информации.

· Риск реализации по трем базовым угрозам для ресурса.

· Риск реализации суммарно по всем угрозам для ресурса.

· Риск реализации по трем базовым угрозам для информационной системы.

· Риск реализации по всем угрозам для информационной системы.

· Риск реализации по всем угрозам для информационной системы после задания контрмер.

· Эффективность контрмеры.

· Эффективность комплекса контрмер".

Модель анализа угроз и уязвимостей описывает ещё один подход к анализу и оценке рисков информационной безопасности. В качестве входной информации выступает перечень ресурсов, содержащих ценную информацию, описание угроз, воздействующих на каждый ресурс, и уязвимостей, через которые возможна реализация вышеупомянутых угроз. Для каждого из видов исходных данных (кроме уязвимостей) указывается степень критичности. Также вводится вероятность реализации той или иной угрозы.

Алгоритм может работать в двух режимах: рассчитывая вероятность реализации одной базовой угрозы или распределяя оценки по трём базовым типам угроз. Перечислим этапы метода в общем виде для обоих режимов.

1. Рассчитывается уровень угрозы по конкретной уязвимости на основе критичности и вероятности реализации угрозы через данную уязвимость.

2. Уровень угрозы по всем уязвимостям рассчитывается путем суммирования уровней угроз через конкретные уязвимости.

3. Рассчитывается общий уровень угроз по ресурсу.

4. Рассчитывается риск по ресурсу.

5. Рассчитывается риск по информационной системе.

Алгоритм анализа и оценки рисков ГРИФ - это образец методики, которая учитывает особенности структуры компании заказчика, используя два разных подхода к расчету величин рисков. Каждый из этих двух методов может быть более эффективен в случае с одной фирмой и менее эффективен в ситуации с другой. Таким образом, методика ГРИФ исключает возможность использования неподходящего алгоритма расчета уровня риска, гарантируя достижения оптимального результата.

Отправить свою хорошую работу в базу знаний просто. Используйте форму, расположенную ниже

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

Подобные документы

Природа банковской деятельности. Понятие и причины возникновения банковских рисков. Характеристика основных банковских рисков. Основные методы минимизации банковских расходов. Анализ минимизации банковских рисков на примере АО "Народный Банк Казахстана".

курсовая работа , добавлен 06.12.2008

Понятие системных рисков в банковской сфере, критерии их идентификации и оценка. Основные классификационные признаки группирования банковских рисков. Влияние системных рисков на стабильность, устойчивость, надежность и равновесие банковской сферы.

реферат , добавлен 22.02.2017

Проблемы оценки и снижения рисков в деятельности коммерческих банков. Внедрение скоринг-модели оценки кредитоспособности клиентов банка. Увеличение ресурсов за счет создания нового депозита "Успех". Выдача кредитов под обеспечение ценными бумагами.

дипломная работа , добавлен 21.01.2015

Методологические основы построения системы обеспечения информационной безопасности кредитных организаций. Анализ и определение угроз защищаемым ресурсам. Метод анализа угроз информационной безопасности центра обработки данных ОАО "Волга-кредит банк".

дипломная работа , добавлен 07.05.2014

Функции и состав собственных и привлеченных средств кредитной организации. Изучение ресурсной базы российских коммерческих банков. Анализ собственного капитала, вкладов, долговых обязательств ЗАО "ЮниКредит Банк". Проблемы привлечения финансовых ресурсов.

курсовая работа , добавлен 20.02.2013

Риски в банковской деятельности. Уровень банковских рисков. Классификация рисков в банковском деле. Система оптимизации банковских рисков. Банковская система России - основные тенденции и перспективы развития.

реферат , добавлен 28.09.2006

Характеристика банка АО "ЮниКредит Банк". Структура и динамика активов и пассивов баланса. Факторный анализ процентных доходов и расходов от операций с ценными бумагами. Анализ платежеспособности, финансовой устойчивости банка и перспектив его развития.

курсовая работа , добавлен 21.03.2016

На практике применяются количественный и качественный подходы к оценке рисков ИБ. В чем их разница?

Количественный метод

Количественная оценка рисков применяется в ситуациях, когда исследуемые угрозы и связанные с ними риски можно сопоставить с конечными количественными значениями, выраженными в деньгах, процентах, времени, человекоресурсах и проч. Метод позволяет получить конкретные значения объектов оценки риска при реализации угроз информационной безопасности.

При количественном подходе всем элементам оценки рисков присваивают конкретные и реальные количественные значения. Алгоритм получения данных значений должен быть нагляден и понятен. Объектом оценки может являться ценность актива в денежном выражении, вероятность реализации угрозы, ущерб от реализации угрозы, стоимость защитных мер и прочее.

Как провести количественную оценку рисков?

1. Определить ценность информационных активов в денежном выражении.

2. Оценить в количественном выражении потенциальный ущерб от реализации каждой угрозы в отношении каждого информационного актива.

Следует получить ответы на вопросы «Какую часть от стоимости актива составит ущерб от реализации каждой угрозы?», «Какова стоимость ущерба в денежном выражении от единичного инцидента при реализации данной угрозы к данному активу?».

3. Определить вероятность реализации каждой из угроз ИБ.

Для этого можно использовать статистические данные, опросы сотрудников и заинтересованных лиц. В процессе определения вероятности рассчитать частоту возникновения инцидентов, связанных с реализацией рассматриваемой угрозы ИБ за контрольный период (например, за один год).

4. Определить общий потенциальный ущерб от каждой угрозы в отношении каждого актива за контрольный период (за один год).

Значение рассчитывается путем умножения разового ущерба от реализации угрозы на частоту реализации угрозы.

5. Провести анализ полученных данных по ущербу для каждой угрозы.

По каждой угрозе необходимо принять решение: принять риск, снизить риск либо перенести риск.

Принять риск — значит осознать его, смириться с его возможностью и продолжить действовать как прежде. Применимо для угроз с малым ущербом и малой вероятностью возникновения.

Снизить риск — значит ввести дополнительные меры и средства защиты, провести обучение персонала и т д. То есть провести намеренную работу по снижению риска. При этом необходимо произвести количественную оценку эффективности дополнительных мер и средств защиты. Все затраты, которые несет организация, начиная от закупки средств защиты до ввода в эксплуатацию (включая установку, настройку, обучение, сопровождение и проч.), не должны превышать размера ущерба от реализации угрозы.

Перенести риск — значит переложить последствия от реализации риска на третье лицо, например с помощью страхования.

В результате количественной оценки рисков должны быть определены:

- ценность активов в денежном выражении;

- полный список всех угроз ИБ с ущербом от разового инцидента по каждой угрозе;

- частота реализации каждой угрозы;

- потенциальный ущерб от каждой угрозы;

- рекомендуемые меры безопасности, контрмеры и действия по каждой угрозе.

Количественный анализ рисков информационной безопасности (пример)

Рассмотрим методику на примере веб-сервера организации, который используется для продажи определенного товара. Количественный разовый ущерб от выхода сервера из строя можно оценить как произведение среднего чека покупки на среднее число обращений за определенный временной интервал, равное времени простоя сервера. Допустим, стоимость разового ущерба от прямого выхода сервера из строя составит 100 тысяч рублей.

Теперь следует оценить экспертным путем, как часто может возникать такая ситуация (с учетом интенсивности эксплуатации, качества электропитания и т д.). Например, с учетом мнения экспертов и статистической информации, мы понимаем, что сервер может выходить из строя до 2 раз в год.

Умножаем две эти величины, получаем, что среднегодовой ущерб от реализации угрозы прямого выхода сервера из строя составляет 200 тысяч рублей в год.

Эти расчеты можно использовать при обосновании выбора защитных мер. Например, внедрение системы бесперебойного питания и системы резервного копирования общей стоимостью 100 тысяч рублей в год позволит минимизировать риск выхода сервера из строя и будет вполне эффективным решением.

Качественный метод

К сожалению, не всегда удается получить конкретное выражение объекта оценки из-за большой неопределенности. Как точно оценить ущерб репутации компании при появлении информации о произошедшем у нее инциденте ИБ? В таком случае применяется качественный метод.

При качественном подходе не используются количественные или денежные выражения для объекта оценки. Вместо этого объекту оценки присваивается показатель, проранжированный по трехбалльной (низкий, средний, высокий), пятибалльной или десятибалльной шкале (0… 10). Для сбора данных при качественной оценке рисков применяются опросы целевых групп, интервьюирование, анкетирование, личные встречи.

Анализ рисков информационной безопасности качественным методом должен проводиться с привлечением сотрудников, имеющих опыт и компетенции в той области, в которой рассматриваются угрозы.

Как провести качественную оценку рисков:

1. Определить ценность информационных активов.

Ценность актива можно определить по уровню критичности (последствиям) при нарушении характеристик безопасности (конфиденциальность, целостность, доступность) информационного актива.

2. Определить вероятность реализации угрозы по отношению к информационному активу.

Для оценки вероятности реализации угрозы может использоваться трехуровневая качественная шкала (низкая, средняя, высокая).

3. Определить уровень возможности успешной реализации угрозы с учетом текущего состояния ИБ, внедренных мер и средств защиты.

Для оценки уровня возможности реализации угрозы также может использоваться трехуровневая качественная шкала (низкая, средняя, высокая). Значение возможности реализации угрозы показывает, насколько выполнимо успешное осуществление угрозы.

4. Сделать вывод об уровне риска на основании ценности информационного актива, вероятности реализации угрозы, возможности реализации угрозы.

Для определения уровня риска можно использовать пятибалльную или десятибалльную шкалу. При определении уровня риска можно использовать эталонные таблицы, дающие понимание, какие комбинации показателей (ценность, вероятность, возможность) к какому уровню риска приводят.

5. Провести анализ полученных данных по каждой угрозе и полученному для нее уровню риска.

Часто группа анализа рисков оперирует понятием «приемлемый уровень риска». Это уровень риска, который компания готова принять (если угроза обладает уровнем риска меньшим или равным приемлемому, то она не считается актуальной). Глобальная задача при качественной оценке — снизить риски до приемлемого уровня.

6. Разработать меры безопасности, контрмеры и действия по каждой актуальной угрозе для снижения уровня риска.

Какой метод выбрать?

Целью обоих методов является понимание реальных рисков ИБ компании, определение перечня актуальных угроз, а также выбор эффективных контрмер и средств защиты. Каждый метод оценки рисков имеет свои преимущества и недостатки.

Количественный метод дает наглядное представление в деньгах по объектам оценки (ущербу, затратам), однако он более трудоемок и в некоторых случаях неприменим.

Качественный метод позволяет выполнить оценку рисков быстрее, однако оценки и результаты носят более субъективный характер и не дают наглядного понимания ущерба, затрат и выгод от внедрения СЗИ.

Выбор метода следует делать исходя из специфики конкретной компании и задач, поставленных перед специалистом.

Станислав Шиляев , руководитель проектов по информационной безопасности компании «СКБ Контур»