Как защититься от вируса wanna cry. Вины Microsoft нет

Если компьютер с операционной системой Windows не перезагружался, то данные да нем можно сохранить минуя выкуп, требуемый вирусом WannaCry. Ключ к решению содержится в самой операционной системе, — заявляют специалист по интернет-безопасности Quarkslab Адриен Гине, всемирно известный хакер Мэтт Сюиш и фрилансер Бенжамен Дельпи. Сама система предотвращает уничтожение файлов по истечению срока, назначенного для уплаты выкупа. Этот метод используется во всех версиях Windows. Новый инструмент для сохранения данных специалисты назвали Wanakiwi . В своем блоге Мэтт Сюиш опубликовал подробности применения открытого способа борьбы с вирусом, описав все технические детали.

Не все файлы не восстанавливаются

Это объясняет, почему были утверждения, что некоторые инструменты доступны для расшифровки всех файлов, заблокированных WannaCry. К сожалению, из нашего анализа того, как работает это вымогательство, кажется, что только несколько файлов, зашифрованных демо-ключом, могут быть расшифрованы инструментом.

Но может быть какая-то надежда. Файлы, хранящиеся на Рабочем столе, Моих документах или на любых съемных дисках компьютера во время заражения, перезаписываются случайно сгенерированными данными и удаляются. Это означает, что восстановить их с помощью средства восстановления файлов или восстановления диска невозможно.

Однако из-за возможных слабых мест в вредоносном ПО можно восстановить другие зашифрованные файлы в системе, когда они были сохранены за пределами этих трех местоположений, используя средство восстановления диска, так как большинство файлов перемещаются во временную папку и Затем, как правило, удаляется, но не перезаписывается с помощью очистителя. Однако коэффициент восстановления может отличаться в разных системах, поскольку удаленный файл может быть перезаписан другими операциями с дисками.

Короче говоря, можно восстановить некоторые файлы, которые были зашифрованы с помощью WannaCrypt, но не заплатили выкуп, однако восстановление всех файлов без резервного копирования в настоящее время представляется невозможным.

В качестве примечания по безопасности, будьте осторожны с любыми сервисами, предлагающими расшифровать все файлы и т. Д., Так как эти расшифровщики вполне могут быть скрыты вредоносными программами.

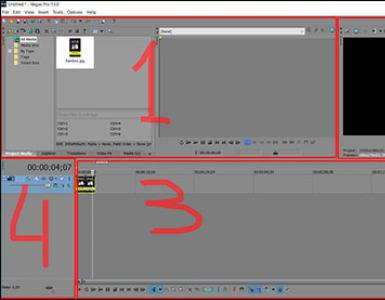

Мы проверили восстановление файлов с помощью средства восстановления диска Disk Drill , на скриншоте ниже показаны удаленные файлы, которые были обнаружены и восстановлены с помощью этого инструмента:

Иногда создатели программ-вымогателей допускают ошибки в коде. Эти ошибки могут помочь пострадавшим вновь получить доступ к своим файлам после заражения. В нашей статье кратко описываются несколько ошибок, допущенных разработчиками вымогателя WannaCry.

Ошибки в логике удаления файла

Когда Wannacry шифрует файлы на компьютере жертвы, он читает содержимое оригинального файла, шифрует его и сохраняет в файл с расширением «.WNCRYT». После окончания процесса шифрования он перемещает файл с расширением «.WNCRYT» в файл «.WNCRY» и удаляет оригинальный файл. Логика этого удаления может меняться в зависимости от расположения и свойств оригинальных файлов.

При расположении файлов на системном диске:

Если файл находится в «важной» папке (с точки зрения разработчиков вымогателя, например на рабочем столе или в папке «Документы»), то перед его удалением, поверх него будут записаны случайные данные. В этом случае способов восстановить содержимое исходного файла нет.

Если файл хранится вне «важных» папок, то оригинальный файл будет перемещен в папку %TEMP%\%d.WNCRYT (где %d – это числовое значение). Такой файл содержит первоначальные данные, поверх которых ничего не пишется, – он просто удаляется с диска. Поэтому существует высокая вероятность, что его можно будет восстановить при помощи программ восстановления данных.

Переименованные оригинальные файлы, которые можно восстановить из директории %TEMP%

При расположении файлов на прочих (несистемных) дисках:

- Вымогатель создает папку «$RECYCLE» и задает ей атрибуты «скрытая» и «системная». В результате папка становится невидимой в Проводнике Windows, если конфигурация Проводника задана по умолчанию. По плану оригинальные файлы после шифрования будут перемещены в эту папку.

Процедура, определяющая временную директорию для хранения оригинальных файлов перед удалением

- Однако из-за ошибок синхронизации в коде вымогателя оригинальные файлы во многих случаях остаются в той же директории и не перемещаются в папку $RECYCLE.

- Оригинальные файлы удаляются небезопасно. Этот факт делает возможным восстановление удаленных файлов при помощи программ восстановления данных.

Оригинальные файлы, которые можно восстановить с несистемного диска

Процедура, генерирующая временный путь для оригинального файла

Участок кода, вызывающий описанные выше процедуры

Ошибка обработки файлов с защитой от записи

Анализируя WannaCry, мы также обнаружили, что в вымогателе допущена ошибка в обработке файлов с защитой от записи. Если на зараженном компьютере есть такие файлы, то вымогатель их не зашифрует вообще: будут созданы зашифрованные копии каждого такого файла, а сами оригинальные файлы только получат атрибут «скрытый». В таком случае их легко найти и восстановить их нормальные атрибуты.

Оригинальные файлы с защитой от записи не зашифровываются и никуда не перемещаются

Выводы

В результате проведенного нами глубокого исследования данного вымогателя становится понятно, что его разработчики допустили множество ошибок, а качество кода довольно низкое, как мы отметили выше.

Если ваш компьютер был заражен вымогателем WannaCry, существует большая вероятность, что вы сможете восстановить многие из зашифрованных файлов. Для этого можно воспользоваться бесплатными утилитами для восстановления файлов.

Мощнейшая атака вирусом Wana Decryptor началась вчера 12 мая 2017 года, тысячи компьютеров были поражены по всему миру. За несколько часов в мир насчитывалось 45000 зараженных компьютеров, это цифра росла каждую минуту.

Наиболее пострадавшей страной оказалась Россия, по сей день вирусная атака продолжается и сейчас хакеры пытаются захватить банковский сектор. Вчера главная атака пришлась на компьютеры обыкновенных пользователей и сеть МВД России.

Программа шифрует доступ к различным файлам на вашем компьютере и предлагает получить к ним доступ лишь после оплаты биткоинами. Таким образом хакеры могут миллионы долларов. Расшифровать WNCRY файлы пока нет возможности, но можно восстановить зашифрованные файлы с помощью программ ShadowExplorer и PhotoRec, но гарантий дать никто не может.

Часто этот вирус шифровальщик называют Wana Decryptor, однако, у него есть также и другие названия WanaCrypt0r, Wanna Cry или Wana Decrypt0r. До этого у основного вируса был шифровальщик младший брат Wanna Cry и WanaCrypt0r. Позже цифру «0» заменили на букву «o», а основной вирус стал называться Wana Decrypt0r.

В конце к зашифрованному файлу вирус добавляет расширение WNCRY, иногда по этой аббревиатуре его и называют.

Как Wana Decryptor заражает компьютер?

Компьютеры под управлением операционной системы Windows имеют в себе уязвимость в службе SMB. Данная дырка имеет во всех операционной системы Windows версии 7 до Windows 10. В марте корпорация выпустила патч-обновление «MS17-010: Обновление безопасности для Windows SMB Server», однако, по количеству зараженных компьютеров видно, что многие проигнорировали данное обновление.

В конце своей работы вирус Wana Decryptor попытается удалить все копии файлов и другие быкапы системы, чтобы в случае чего ее нельзя было восстановить. Для этого он запросит у пользователя права администратора, операционная система Windows покажет предупреждение от службы UAC. Если пользователь откажется предоставлять полные права, тогда копии файлов останутся на компьютере и пользователь сможет их восстановить абсолютно бесплатно.

Как восстановить зашифрованные Wana Decryptor файлы и защитить компьютер?

Единственной возможностью восстановить файлы, которые были зашифрованы вирусом – это использовать программы ShadowExplorer и PhotoRec. Как происходит восстановление зашифрованных файлов читайте в руководстве к этим программам.

Чтобы предотвратить заражение компьютера вирусом-шифровальщиком WNCRY нужно закрыть все уязвимости в системе. Для этого скачайте обновление MS17-010 https://technet.microsoft.com/ru-ru/library/security/ms17-010.aspx.

Кроме этого не забывайте устанавливать на компьютера антивирус Zemana Anti-malware или Malwarebytes, в платной полной версии они обеспечат блокировку запуска вирусов шифровальщиков.

Новый вирус-шифровальщик WannaCry или WanaDecryptor 2.0, оставляющий вместо пользовательских данных зашифрованные файлы.wncry, сотрясает просторы Интернета. Поражены сотни тысяч компьютеров и ноутбуков по всему миру. Пострадали не только обычные пользователи, но сети таких крупных компаний как Сбербанк, Ростелеком, Билайн, Мегафон, РЖД и даже МВД России.

Такую массовость распространения вирусу-вымогателю обеспечило использование новых уязвимостей операционных систем семейства Windows, которые были рассекречены с документами спецслужб США.

WanaDecryptor, Wanna Cry, WanaCrypt или Wana Decryptor — какое название правильное?

На то время, когда началась вирусная атака на глобальную паутину ещё никто не знал как точно называется новая зараза. Сначала её называли Wana Decrypt0r

по называнию окна с сообщением, которое возникало на рабочем столе. Несколько позднее появилась новая модификация шифровальщика — Wanna Decrypt0r 2.0

. Но опять же, это окно-вымогатель, которое фактически продаёт пользователю ключ-декриптор, который теоретически должен прийти пострадавшему после того, как он переведёт мошенникам требуемую сумму. Сам же вирус, как оказалось, называется Wanna Cry

(Ванна Край).

В Интернете же до сих пор можно встретить разные его наименования. Причём часто пользователи вместо буквы «o» ставят цифру «0» и наоборот. Так же большую путаницу вносят различные манипуляции с пробелами, например WanaDecryptor и Wana Decryptor, либо WannaCry и Wanna Cry.

Как работает шифровальщик WanaDecryptor

Принцип работы этого вымогателя коренным образом отличается от предыдущих вирусов-шифровальщиков, с которыми мы встречались. Если раньше для того, чтобы зараза начала работать на компьютере, надо было её сначала запустить. То есть ушастому юзеру приходило письмо по почте с хитрым вложением — скриптом маскирующимся по какой-нибудь документ. Человек запускал исполняемый файл и тем самым активировал заражение ОС. Вирус Ванна Край работает по другом. Ему не надо пытаться обмануть пользователя, достаточно чтобы у того была доступна критическая уязвимость службы общего доступа к файлам SMBv1, использующая 445-й порт. К слову сказать, уязвимость эта стала доступна благодаря информации из архивов американских спецслужб опубликованной на сайте wikileaks.

Попав на компьютер жертвы WannaCrypt начинает массово шифровать файлы своим, очень стойким алгоритмом. В основном поражению подвержены следующие форматы:

key, crt, odt, max, ods, odp, sqlite3, sqlitedb, sql, accdb, mdb, dbf, odb, mdf, asm, cmd, bat, vbs, jsp, php, asp, java, jar, wav, swf, fla, wmv, mpg, vob, mpeg, asf, avi, mov, mkv, flv, wma, mid, djvu, svg, psd, nef, tiff, tif, cgm, raw, gif, png, bmp, jpg, jpeg, vcd, iso, backup, zip, rar, tgz, tar, bak, tbk, gpg, vmx, vmdk, vdi, sldm, sldx, sti, sxi, hwp, snt, dwg, pdf, wks, rtf, csv, txt,edb, eml, msg, ost, pst, pot, pptm, pptx, ppt, xlsx, xls, dotx, dotm, docx, doc

У зашифрованного файла меняется расширение на .wncry

. В каждую папку вирус вымогатель может добавить еще два файла. Первый — это инструкция, где описано как делаеться расшифровка wncry-файла Please_Read_Me.txt, а второй — приложение-дектиптор WanaDecryptor.exe.

Эта пакость работает тихо-мирно до тех пор, пока не поразит весь жесткий диск, после чего выдаст окно WanaDecrypt0r 2.0 с требованием дать денег. Если пользователь не дал ему доработать до конца и антивирусом смог удалить программу-криптор, на рабочем столе появится вот такое сообщение:

То есть пользователя предупреждают, что часть его файлов уже поражена и если Вы желаете получить их обратно — верните криптор обратно. Ага, сейчас! Ни к коем случае этого не делайте, иначе потеряете и остальное. Внимание! Как расшифровать файлы WNCRY не знает никто. Пока. Возможно позже какое-то средство расшифровки появится — поживём, увидим.

Защита от вируса Wanna Cry

Вообще, патч Майкрософт MS17-010 для защиты от щифровальщика Wanna Decryptor вышел ещё 12 мая и если на вашем ПК служба обновления Windows работает нормально, то

скорее всего операционная система уже защищена. В противном случае нужно скачать этот патч Microsoft для своей версии Виндовс и срочно установить его.

Затем желательно отключить вообще поддержку SMBv1. Хотя бы пока не схлынет волна эпидемии и обстановка не устаканится. Сделать это можно либо из командной строки с правами Администратора, введя команду:

dism /online /norestart /disable-feature /featurename:SMB1Protocol

Вот таким образом:

Либо через панель управления Windows. Там необходимо зайти в раздел «Программы и компоненты», выбрать в меню «Включение или отключение компонентов Windows». Появится окно:

Находим пункт «Поддержка общего доступа к файлам SMB 1.0/CIFS», снимаем с него галочку и жмём на «ОК».

Если вдруг с отключением поддержки SMBv1 возникли проблемы, то для защиты от Wanacrypt0r 2.0 можно пойти другим путём. Создайте в используемом в системе фаерволе правило, блокирующее порты 135 и 445. Для стандартного брандмауэра Windows нужно ввести в командной строке следующее:

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135 name=»Close_TCP-135″

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name=»Close_TCP-445″

Ещё вариант — воспользоваться специальным бесплатным приложением Windows Worms Doors Cleaner :

Оно не требует установки и позволяет без проблем перекрыть бреши в системе, через которые в неё может пролезть вирус-шифровальщик.

Ну и конечно же нельзя забывать про антивирусную защиту. Используйте только проверенные антивирусные продукты — DrWeb, Kaspersky Internet Security, E-SET Nod32. Если антивирус у Вас уже установлен — обязательно обновите его базы:

Напоследок дам небольшой совет. Если у Вас есть очень важные данные, которые крайне нежелательно потерять — сохраните их на съёмный жесткий диск и положите в шкаф. Хотя бы на время эпидемии. Только так можно хоть как-то гарантировать их сохранность, ведь никто не знает какая будет следующая модификация.

Специалист французской компании Quarkslab Адриен Гинье (Adrien Guinet) сообщает, что он нашел способ расшифровать данные, пострадавшие в результате атаки шифровальщика . К сожалению, данный метод работает только для операционной системы Windows XP и далеко не во всех случаях, однако это уже лучше, чем ничего.

I got to finish the full decryption process, but I confirm that, in this case, the private key can recovered on an XP system #wannacry !! pic.twitter.com/QiB3Q1NYpS

Гинье опубликовал на GitHub исходные коды инструмента, который он назвал WannaKey. Методика исследователя, по сути, базируется на эксплуатации достаточно странного и малоизвестного бага в Windows XP, о котором, похоже, не знали даже авторы нашумевшей вымогательской малвари. Дело в том, что при определенных обстоятельствах из памяти машины, работающей под управлением XP, можно извлечь ключ, необходимый для «спасения» файлов.

Исследователь объясняет, что во время работы шифровальщик задействует Windows Crypto API и генерирует пару ключей – публичный, который используется для шифрования файлов, и приватный, которым после выплаты выкупа файлы можно расшифровать. Чтобы жертвы не смогли добраться до приватного ключа и расшифровать данные раньше времени, авторы WannaCry шифруют и сам ключ, так что он становится доступен лишь после оплаты.

После того как ключ был зашифрован, его незашифрованная версия стирается с помощью стандартной функции CryptReleaseContext, что в теории должно удалять его и из памяти зараженной машины. Однако Гинье заметил, что этого не происходит, удаляется только «маркер», указывающий на ключ.

Специалист пишет, что извлечь приватный ключ из памяти возможно. Сам Гинье провел ряд тестов и успешно расшифровал файлы на нескольких зараженных компьютерах под управлением Windows XP. Однако исследователь пишет, что для удачного исхода операции необходимо соблюсти ряд условий. Так как ключ сохраняется только в энергозависимой памяти, опасаться нужно не только того, что любой процесс может случайно перезаписать данные поверх ключа, а память перераспределится, но также нельзя выключать и перезагружать компьютер после заражения.

«Если вам повезет, вы сможете получить доступ к этим областям памяти и восстановить ключ. Возможно, он все еще будет там, и вы сможете использовать его для расшифровки файлов. Но это срабатывает не во всех случаях», - пишет исследователь.

Неизвестно, как много компьютеров под управлением Windows XP было заражено WannaCry, и какой процент пользователей ни разу не перезагружал и не выключал ПК после заражения. Напомню, что суммарно от атак шифровальщика пострадали сотни тысяч машин, более чем в ста странах мира. Тем не менее, Гинье надеется, что его методика может пригодиться хотя бы некоторым пользователям.

Другие эксперты уже подтвердили , что в теории инструмент Гинье должен работать. Так, известный криптограф и профессор университета Джонса Хопкинса Мэтью Грин (Matthew Green), пишет, что способ должен работать, хотя в текущих обстоятельствах все это больше похоже на лотерею. Еще один известный специалист, сотрудник компании F-Secure, Микко Хайппонен (Mikko Hypponen) задается вопросом «зачем использовать для уничтожения ключей функцию, которая не уничтожает ключи?», однако соглашается с тем, что баг можно попытаться использовать для восстановления зашифрованных файлов.