Домен Active Directory - что это простыми словами, описание и отзывы. Зачем организации нужна Active Directory

Домен – это основная административная единица в сетевой инфраструктуре предприятия, в которую входят все сетевые объекты, такие как пользователи, компьютеры, принтеры, общие ресурсы и т.д. Совокупность (иерархия) доменов называется лесом. У каждой компании может быть внешний и внутренний домен.

Например сайт – внешний домен в сети Интернет, который был приобретён у регистратора имён. В данном домене размещён наш WEB-сайт и почтовый сервер. lankey.local –внутренний домен службы каталогов Active Directory, в котором размещаются учётные записи пользователей, компьютеров, принтеров, серверов и корпоративных приложений. Иногда внешние и внутренние доменные имена делают одинаковыми.

Microsoft Active Directory стала стандартом систем единого каталога предприятия. Домен на базе Active Directory внедрён практически во всех компаниях мира, и на этом рынке у Microsoft практически не осталось конкурентов, доля того же Novell Directory Service (NDS) пренебрежимо мала, да и оставшиеся компании постепенно мигрируют на Active Directory.

Active Directory (Служба каталогов) представляет собой распределённую базу данных, которая содержит все объекты домена. Доменная среда Active Directory является единой точкой аутентификации и авторизации пользователей и приложений в масштабах предприятия. Именно с организации домена и развёртывания Active Directory начинается построение ИТ-инфраструктуры предприятия. База данных Active Directory хранится на выделенных серверах – контроллерах домена. Служба Active Directory является ролью серверных операционных систем Microsoft Windows Server. В данный момент компания ЛанКей производит внедрение доменов Active Directory на базе операционной системы Windows Server 2008 R2.

Развёртывание службы каталогов Active Directory по сравнению с рабочей группой (Workgroup) даёт следующие преимущества:

- Единая точка аутентификации. Когда компьютеры работают в рабочей группе, у них нет единой базы данных пользователей, у каждого компьютера она своя. Поэтому по умолчанию ни один из пользователей не имеет доступа по сети к компьютеру другого пользователя или серверу. А, как известно, смысл сети, как раз в том, чтобы пользователи могли взаимодействовать. Сотрудникам требуется совместный доступ к документам или приложениям. В рабочей группе на каждом компьютере или сервере придётся вручную добавлять полный список пользователей, которым требуется сетевой доступ. Если вдруг, один из сотрудников захочет сменить свой пароль, то его нужно будет поменять на всех компьютерах и серверах. Хорошо, если сеть состоит из 10 компьютеров, но если их 100 или 1000, то использование рабочей группы будет неприемлемым. При использовании домена Active Directory все учётные записи пользователей хранятся в одной базе данных, и все компьютеры обращаются к ней за авторизацией. Все пользователи домена включаются в соответствующие группы, например, «Бухгалтерия», «Кадры», «Финансовый отдел» и т.д. Достаточно один раз задать разрешения для тех или иных групп, и все пользователи получат соответствующий доступ к документам и приложениям. Если в компанию приходит новый сотрудник, для него создаётся учётная запись, которая включается в соответствующую группу, и всё! Через пару минут новый сотрудник получает доступ ко всем ресурсам сети, к которым ему должен быть разрешён доступ, на всех серверах и компьютерах. Если сотрудник увольняется, то достаточно заблокировать или удалить его учётную запись, и он сразу потеряет доступ ко всем компьютерам, документам и приложениям.

- Единая точка управления политиками. В одноранговой сети (рабочей группе) все компьютеры равноправны. Ни один из компьютеров не может управлять другим, все компьютеры настроены по-разному, невозможно проконтролировать ни соблюдение единых политик, ни правил безопасности. При использовании единого каталога Active Directory, все пользователи и компьютеры иерархически распределяются по организационным подразделениям, к каждому из которых применяются единые групповые политики. Политики позволяют задать единые настройки и параметры безопасности для группы компьютеров и пользователей. При добавлении в домен нового компьютера или пользователя, он автоматически получает настройки, соответствующие принятым корпоративным стандартам. Также при помощи политик можно централизованно назначить пользователям сетевые принтеры, установить необходимые приложения, задать параметры безопасности Интернет-браузера, настроить приложения Microsoft Office и т.д.

- Интеграции с корпоративными приложениями и оборудованием. Большим преимуществом Active Directory является соответствие стандарту LDAP, который поддерживается сотнями приложений, такими как почтовые сервера (Exchange, Lotus, Mdaemon), ERP-системы (Dynamics, CRM), прокси-серверы (ISA Server, Squid) и др. Причем это не только приложения под Microsoft Windows, но и серверы на базе Linux. Преимущества такой интеграции заключается в том, что пользователю не требуется помнить большое количество логинов и паролей для доступа к тому или иному приложению, во всех приложениях пользователь имеет одни и те же учётные данные, т.к. его аутентификация происходит в едином каталоге Active Directory. Кроме того, сотруднику не требуется по нескольку раз вводить свой логин и пароль, достаточно при запуске компьютера один раз войти в систему, и в дальнейшем пользователь будет автоматически аутентифицироваться во всех приложениях. Windows Server для интеграции с Active Directory предоставляет протокол RADIUS, который поддерживается большим количеством сетевого оборудования. Таким образом, можно, например, обеспечить аутентификацию доменных пользователей при подключении к маршрутизатору CISCO по VPN.

- Единое хранилище конфигурации приложений. Некоторые приложения хранят свою конфигурацию в Active Directory, например Exchange Server или Office Communications Server. Развёртывание службы каталогов Active Directory является обязательным условием для работы этих приложений. Также в службе каталогов можно хранить конфигурацию сервера доменных имён DNS. Хранение конфигурации приложений в службе каталогов является выгодным с точки зрения гибкости и надёжности. Например, в случае полного отказа сервера Exchange, вся его конфигурация останется нетронутой, т.к. хранится в Active Directory. И для восстановления работоспособности корпоративной почты, достаточно будет переустановить Exchange сервер в режиме восстановления.

- Повышенный уровень информационной безопасности. Использование Active Directory значительно повышает уровень безопасности сети. Во-первых – это единое и защищённое хранилище учётных записей. В одноранговой сети учётные данные пользователей хранятся в локальной базе данных учётных записей (SAM), которую теоретически можно взломать, завладев компьютером. В доменной среде все пароли доменных пользователях хранятся на выделенных серверах контроллерах домена, которые, как правило, защищены от внешнего доступа. Во-вторых при использовании доменной среды для аутентификации используется протокол Kerberos, который значительно безопаснее, чем NTLM, использующийся в рабочих группах. Кроме того, для входа пользователей в систему можно использовать двухфакторную аутентификацию при помощи смарт-карт. Т.е. чтобы сотрудник получил доступ к компьютеру, ему потребуется ввести свой логин и пароль, а также вставить свою смарт-карту.

Масштабируемость и отказоустойчивость службы каталогов Active Directory

Служба каталогов Microsoft Active Directory имеет широкие возможности масштабирования. В лесе Active Directory может быть создано более 2-х миллиардов объектов, что позволяет внедрять службу каталогов в компаниях с сотнями тысяч компьютеров и пользователей. Иерархическая структура доменов позволяет гибко масштабировать ИТ-инфраструктуру на все филиалы и региональные подразделения компаний. Для каждого филиала или подразделения компании может быть создан отдельный домен, со своими политиками, своими пользователями и группами. Для каждого дочернего домена могут быть делегированы административные полномочия местным системным администраторам. При этом всё равно дочерние домены подчиняются родительским.

Кроме того, Active Directory позволяет настроить доверительные отношения между доменными лесами. Каждая компания имеет собственный лес доменов, каждый из которых имеет собственные ресурсы. Но иногда бывает нужно предоставить доступ к своим корпоративным ресурсам сотрудникам из компаний-партнёров. Например, при участии в совместных проектах сотрудникам из компаний партнёром может совместно понадобиться работать с общими документами или приложениями. Для этого между лесами организаций можно настроить доверительные отношения, что позволит сотрудникам из одной организации авторизоваться в домене другой.

Отказоустойчивость службы каталогов обеспечивается путём развёртывания 2-х и более серверов - контроллеров домена в каждом домене. Между контроллерами домена обеспечивается автоматическая репликация всех изменений. В случае выхода из строя одного из контроллеров домена, работоспособность сети не нарушается, т.к. продолжают работать оставшиеся. Дополнительный уровень отказоустойчивости обеспечивает размещение серверов DNS на контроллерах домена в Active Directory, что позволяет в каждом домене получить несколько серверов DNS, обслуживающих основную зону домена. И в случае отказа одного из DNS серверов, продолжат работать оставшиеся, причём они будут доступны, как на чтение, так и на запись, что нельзя обеспечить, используя, например, DNS сервера BIND на базе Linux.

Преимущества перехода на Windows Server 2008 R2

Даже если в вашей компании уже развёрнута служба каталогов Active Directory на базе Windows Server 2003, то вы можете получить целый ряд преимуществ, перейдя на Windows Server 2008 R2. Windows Server 2008 R2 предоставляет следующие дополнительные возможности:

Контроллер домена только для чтения RODC (Read-only Domain Controller). Контроллеры домена хранят учётные записи пользователей, сертификаты и много другой конфиденциальной информации. Если серверы расположены в защищённых ЦОД-ах, то о сохранности данной информации можно быть спокойным, но что делать, если котроллер домена стоит в филиале в общедоступном месте. В данном случае существует вероятность, что сервер украдут злоумышленники и взломают его. А затем используют эти данные для организации атаки на вашу корпоративную сеть, с целью кражи или уничтожения информации. Именно для предотвращения таких случаев в филиалах устанавливают контролеры домена только для чтения (RODC). Во-первых RODC-контроллеры не хранят пароли пользователей, а лишь кэшируют их для ускорения доступа, а во-вторых они используют одностороннюю репликацию, только из центральных серверов в филиал, но не обратно. И даже, если злоумышленники завладеют RODC контроллером домена, то они не получат пароли пользователей и не смогут нанести ущерб основной сети.

Восстановление удалённых объектов Active Directory. Почти каждый системный администратор сталкивался с необходимостью восстановить случайно удалённую учётную запись пользователя или целой группы пользователей. В Windows 2003 для этого требовалось восстанавливать службу каталогов из резервной копии, которой зачастую не было, но даже если она и была, то восстановление занимало достаточно много времени. В Windows Server 2008 R2 появилась корзина Active Directory. Теперь при удалении пользователя или компьютера, он попадает в корзину, из которой он может быть восстановлен за пару минут в течение 180 дней с сохранением всех первоначальных атрибутов.

Упрощённое управление. В Windows Server 2008 R2 были внесены ряд изменений, значительно сокращающих нагрузку на системных администраторов и облегчающих управление ИТ-инфраструктурой. Например появились такие средства, как: Аудит изменений Active Directory, показывающий, кто, что и когда менял; политики сложности паролей настраеваемые на уровне групп пользователей, ранее это было возможно сделать только на уровне домена; новые средства управления пользователями и компьютерами; шаблоны политик; управление при помощи командной строки PowerShell и т.д.

Внедрение службы каталогов Active Directory

Служба каталогов Active Directory – является сердцем ИТ-инфраструктуры предприятия. В случае её отказа вся сеть, все сервера, работа всех пользователей будут парализованы. Никто не сможет войти в компьютер, получить доступ к своим документам и приложениям. Поэтому служба каталогов должна быть тщательно спроектирована и развёрнута, с учётом всех возможных нюансов. Например, структура сайтов должна строиться на основе физической топологии сети и пропускной способности каналов между филиалами или офисами компании, т.к. от этого напрямую зависит скорость входа пользователей в систему, а также репликация между контроллерами домена. Кроме того, на основании топологии сайтов Exchange Server 2007/2010 осуществляет маршрутизацию почты. Также нужно правильно рассчитать количество и размещение серверов глобального каталога, которые хранят списки универсальных групп, и множество других часто используемых атрибутов всех доменов леса. Именно поэтому компании возлагают задачи по внедрению, реорганизации или миграции службы каталогов Active Directory на системных интеграторов. Тем не менее, нужно не ошибиться при выборе системного интегратора, следует убедиться, что он сертифицирован на выполнение данного вида работ и имеет соответствующие компетенции.

Компания ЛанКей является сертифицированным системным интегратором и обладает статусом Microsoft Gold Certified Partner. ЛанКей имеет компетенцию Datacenter Platform (Advanced Infrastructure Solutions), что подтверждает наш опыт и квалификацию в вопросах связанных с развёртыванием Active Directory и внедрением серверных решений компании Microsoft.

Все работы в проектах выполняют сертифицированные Microsoft инженеры MCSE, MCITP, которые имеют богатый опыт участия в крупных и сложных проектах по построению ИТ-инфраструктур и внедрению доменов Active Directory.

Компания ЛанКей разработает ИТ-инфраструктуру, развернёт службу каталогов Active Directory и обеспечит консолидацию всех имеющихся ресурсов предприятия в единое информационное пространство. Внедрение Active Directory поможет снизить совокупную стоимость владения информационной системой, а также повысить эффективность совместного использования общих ресурсов. ЛанКей также оказывает услуги по миграции доменов, объединению и разделению ИТ-инфраструктур при слияних и поглощениях, обслуживанию и поддержке информационных систем.

Примеры некоторых проектов по внедрению Active Directory, реализованных компанией ЛанКей:

| Заказчик | Описание решения |

|

В связи с совершением сделки по покупке 100% акций компании ОАО «СИБУР-Минудобрения» (впоследствии переименован в ОАО "СДС-Азот") Холдинговой компаний "Сибирский деловой союз" в декабре 2011 года, возникла необходимость в отделении ИТ-инфраструктуры ОАО «СДС-Азот» от сети Холдинга СИБУР. Комания ЛанКей произвела миграцию службы каталогов Active Directory подразделения СИБУР-Минудобрения из сети холдинга СИБУР в новую инфраструктуру. Также были перенсены учётные записи пользователей, компьютеры и приложения. По результатам проекта от заказчика получено благодарственное письмо . |

|

| В связи с реструктуризацией бизнеса, было выполнено развёртывание службы каталогов Active Directory для центрального офиса и 50 московских и региональных магазинов. Служба каталогов обеспечила централизованное уравление всеми ресурсами предприятия, а также аутентификацию и авторизацию всех пользователей. | |

| В рамках комплексного проекта по созданию ИТ-инфраструктуры предприятия, компания ЛанКей выполнила развёртывание домена Active Directory для управляющей компании и 3-х региональных подразделений. Для каждого филиала был создан отдельный сайт, в каждом сайте было развёрнуто по 2 контроллера домена. Также были развёрнуты службы сертификации. Все сервисы были развёртнуты на виртуальных машинах под управлением Microsoft Hyper-V. Качество работы компании ЛанКей было отмечено отзывом . | |

| В рамках комплексного проекта по созданию корпоративной информационной системы, было произведено развёртывание службы каталогов Active Directory на базе Windows Server 2008 R2. Система была развёрнута с использованием технологиии виртуализации серверов под управлением Microsoft Hyper-V. Служба каталогов обеспечила единую аутентификацию и авторизацию всех сотрудников больницы, а тажке обеспечила функционирование таких приложений, как Exchange, TMG, SQL и др. | |

|

|

Выполнено развёртывание службы каталогов Active Directory на базе Windows Server 2008 R2. С целью сокращения затрат инсталляция произведена в системе виртуализации серверов на базе Microsoft Hyper-V. |

| В рамках комплексного проекта по созданию ИТ-инфраструктуры предприятия была развёрнута служба каталогов на базе Windows Server 2008 R2. Все контроллеры домена были развёрнуты с использованием системы виртуализации серверов Microsoft Hyper-V. Качество работы подтверждено полученным от заказчика отзывом . | |

|

|

В кратчайшие сроки восстановлена работоспособность службы каталогов Active Directory в критической для бизнеса ситуации. Специалисты "ЛанКей" буквально за пару часов восстановили работоспособность корневого домена и написали инструкцию по восстановлению репликации 80 филиальных подразделений. За оперативность и качество работы от заказчика был получен отзыв . |

| В рамках комплексного проекта по созданию ИТ-инфраструктуры был развёрнут домен Active Directory на базе Windows Server 2008 R2. Работоспособность службы каталогов была обеспечена при помощи 5 контроллеров домена, развёрнутых на кластере виртуальных машин. Резервное копирование службы каталогов было реализовано при помощи Microsoft Data Protection Manager 2010. Качество работы подтверждено отзывом . | |

|

В рамках комплексного проекта по построению корпоративной информационной системы выполнено развёртывание службы единого каталога Active Directory на базе Windows Server 2008. ИТ-инфраструктура была построена с применением виртуализации Hyper-V. После завершения проекта был заключен договор на дальнейшее обслуживание информационной системы. Качесто работы подтверждено отзывом . |

|

| Нефтегазовые технологии | В рамках комплексного проекта по созданию ИТ-инфраструктуры, выполнено развёртывание единого каталога Active Directory на базе Windows Server 2008 R2. Проект был выполнен за 1 месяц. После завершения проекта, был заключен договор на дальнейшее обслуживание системы. Качество работы подтверждено отзывом . |

| Выполнено развёртывание Active Directory на базе Windows Server 2008 в рамках проекта по внедрению Exchange Server 2007. | |

| Произведена реорганизация службы каталогов Active Directory на базе Windows Server 2003 перед внедрением Exchange Server 2007. Качество работы подтверждено отзывом . | |

| Произведено развёртывание службы каталогов Active Directory на базе Windows Server 2003 R2. После завершения проекта был заключен договор на дальнейшее обслуживание системы. Качество работы подтверждено отзывом . | |

|

|

Произведено развёртывание Active Directory на базе Windows Server 2003. После завершения проекта был заключен договора на дальнейшее сопровождение системы. |

Служба Active Directory-Расширяемая и масштабируемая служба каталогов Active Directory (Активный каталог) позволяет эффективно управлять сетевыми ресурсами.

Active Directory

- это иерархически организованное хранилище данных об объектах сети, обеспечивающее удобные средства для поиска и использования этих данных. Компьютер, на котором работает Active Directory, называется контроллером домена. С Active Directory связаны практически все административные задачи.

Технология Active Directory основана на стандартных Интернет - протоколах и помогает четко определять структуру сети, более детально как развернуть с нуля домен Active Directory читайте тут..

Active Directory и DNS

В Active Directory используется доменная система имен.

C помощью службы Active Directory создаются учетные записи компьютеров, проводится подключение их к домену, производится управление компьютерами, контроллерами домена и организационными подразделениями (ОП).

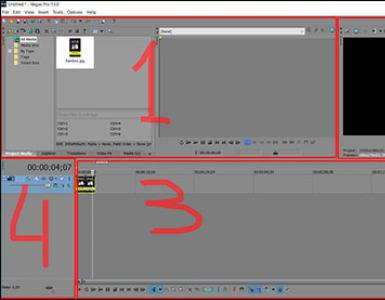

Для управления Active Directory предназначены средства администрирования и поддержки. Перечисленные ниже инструменты реализованы и виде оснасток консоли ММС (Microsoft Management Console):

Active Directory - пользователи и компьютеры (Active Directory Users and Computers) позволяет управлять пользователями, группами, компьютерами и организационными подразделениями (ОП);

Active Directory - домены и доверие (Active Directory Domains and Trusts) служит для работы с доменами, деревьями доменов и лесами доменов;

Active Directory - сайты и службы (Active Directory Sites and Services) позволяет управлять сайтами и подсетями;

Результирующая политика (Resultant Set of Policy) используется для просмотра текущей политики пользователя или системы и для планирования изменений в политике.

В Microsoft Windows 2003 Server можно получить доступ к этим оснасткам напрямую из меню Администрирование (Administrative Tools).

Еще одно средство администрирования - оснастка СхемаActive Directory (Active Directory Schema) - позволяет управлять и модифицировать схему каталога.

Для управления объектами Active Directory существуют средства командной строки, которые позволяют осуществлять широкий спектр административных задач:

DSADD - добавляет в Active Directory компьютеры, контакты, группы, ОП и пользователей.

DSGET - отображает свойства компьютеров, контактов, групп, ОП, пользователей, сайтов, подсетей и серверов, зарегистрированных в Active Directory.

DSMOD - изменяет свойства компьютеров, контактов, групп, ОП, пользователей и серверов, зарегистрированных в Active Directory.

DSMOVE - перемещает одиночный объект в новое расположение в пределах домена или переименовывает объект без перемещения.

DSQXJERY - осуществляет поиск компьютеров, контактов, групп, ОП, пользователей, сайтов, подсетей и серверов в Active Directory по заданным критериям.

DSRM - удаляет объект из Active Directory.

NTDSUTIL - позволяет просматривать информацию о сайте, домене или сервере, управлять хозяевами операций (operations masters) и обслуживать базу данных Active Directory.

Администраторам Windows-сетей не избежать знакомства с . Эта обзорная статья будет посвящена тому, что же такое Active Directory и с чем их едят.

Администраторам Windows-сетей не избежать знакомства с . Эта обзорная статья будет посвящена тому, что же такое Active Directory и с чем их едят.

Итак, Active Directory это реализация службы каталогов от компании Microsoft. Под службой каталогов в данном случае подразумевается программный комплекс, помогающий системному администратору работать с такими сетевыми ресурсами, как общие папки, серверы, рабочие станции, принтеры, пользователи и группы.

Active Directory имеет иерархическую структуру, состоящую из объектов. Все объекты разделяются на три основные категории.

- Учетные записи пользователей и компьютеров;

- Ресурсы (например, принтеры);

- Службы (например, электронная почта).

Каждый объект имеет уникальное имя и обладает рядом характеристик. Объекты возможно группировать.

Свойства пользователя

Свойства пользователя

Active Directory имеет лесовидную структуру. Лес имеет несколько деревьев, которые содержат домены. Домены, в свою очередь, содержат вышеупомянутые объекты.

Структура Active Directory

Структура Active Directory

Обычно объекты в домене группируются в подразделения. Подразделения служат для выстраивания иерархии внутри домена (организации, территориальные подразделения, отделы и т.д.). Это особенно важно для организаций, раскиданных по географическому признаку. При выстраивании структуру рекомендуется создавать как можно меньше доменов, создавая, при необходимости, отдельные подразделения. Именно на них и имеет смысл применять групповые политики.

Свойства рабочей станции

Свойства рабочей станции

Другим способом структурирования Active Directory являются сайты . Сайты являются способом физической, а не логической группировки на основе сегментов сети.

Как уже было сказано, каждый объект в Active Directory имеет уникальное имя. Например, принтер HPLaserJet4350dtn , который находится в подразделении Юристы и в домене primer.ru будет иметь имя CN=HPLaserJet4350dtn,OU=Юристы,DC=primer,DC=ru . CN — это общее имя, OU — подразделение, DC — класс объекта домена. Имя объекта может иметь гораздо больше частей, чем в этом примере.

Другая форма записи имени объекта выглядит так: primer.ru/Юристы/HPLaserJet4350dtn . Также у каждого объекта есть глобальный уникальный идентификатор (GUID ) - уникальная и неизменная 128-битная строка, которая используется в Active Directory для поиска и репликации. Некоторые объекты также имеют имя участника-пользователя (UPN ) в формате объект@домен .

Вот общие сведения о том, что же такое Active Directory и для чего они нужны в локальных сетях на базе Windows. Напоследок имеет смысл сказать, что администратор имеет возможность работать с Active Directory удаленно посредством Средств удаленного администрирования сервера для Windows 7 (KB958830) (Скачать ) и Средств удаленного администрирования сервера для Windows 8.1 (KB2693643) (Скачать ).

Технология Active Directory (AD) является службой каталогов, созданной компанией Microsoft. Служба каталогов содержит данные в организованном формате и предоставляет к ним упорядоченный доступ. Служба Active Directory - это не изобретение компании Microsoft, а реализация существующей индустриальной модели (а именно X.500), коммуникационного протокола (LDAP - Lightweight Directory Access Protocol) и технологии поиска данных (службы DNS).

Изучение Active Directory следует начать со знакомства с целью, поставленной перед этой технологией. В общем плане, каталогом считается контейнер хранения данных.

Телефонный справочник является наглядным примером службы каталогов, поскольку содержит набор данных и предоставляет возможность получения необходимых сведений из каталога. Справочник содержит различные записи, каждая из которых имеет собственное значение, например, имена/фамилии абонентов, их домашний адрес и, собственно, номер телефона. В расширенном справочнике записи группируются по географическому расположению, типу или обоим признакам. Таким образом, для каждого географического расположения может быть сформирована иерархия типов записей. Кроме того, телефонный оператор также подходит под определение службы каталогов, поскольку имеет доступ к данным. Следовательно, если дать запрос на получение каких-либо данных каталога, оператор выдаст требуемый ответ на полученный запрос.

Служба каталогов Active Directory предназначена для хранения информации о всех сетевых ресурсах. Клиенты имеют возможность отправлять запросы Active Directory для получения информации о любом объекте сети. В список возможностей Active Directory входят следующие функции.

- Безопасное хранилище данных. Каждый объект в Active Directory имеет собственный список управления доступом (ACL), который содержит список ресурсов, получивших право доступа к объекту, а также предопределенный уровень доступа к этому объекту.

- Многофункциональный механизм запросов, основанный на созданном Active Directory глобальном каталоге (GC). Все клиенты, поддерживающие Active Directory, могут обращаться к этому каталогу.

- Репликация данных каталога на все контроллеры домена упрощает доступ к информации, повышает степень ее доступности и увеличивает надежность всей службы.

- Концепция модульного расширения, которая позволяет добавлять новые типы объектов или дополнять существующие объекты. Например, к объекту “пользователь” можно добавить атрибут “зарплата”.

- Сетевое взаимодействие с использованием нескольких протоколов. Служба Active Directory основана на модели X.500, благодаря чему поддерживаются различные сетевые протоколы, например, LDAP 2, LDAP 3 и HTTP.

- Для реализации службы имен контроллеров доменов и поиска сетевых адресов вместо NetBIOS используется служба DNS.

Информация каталога распределяется по всему домену, тем самым позволяя избежать чрезмерного дублирования данных.

Хотя Active Directory распределяет информацию каталога по различным хранилищам, пользователи имеют возможность запросить Active Directory на получение информации о других доменах. Глобальный каталог содержит сведения о всех объектах леса предприятия, помогая осуществлять поиск данных в рамках всего леса.

При запуске утилиты DCPROMO (программы повышения обычного сервера до контроллера домена) на компьютере под управлением Windows для создания нового домена, утилита создает домен на сервере DNS. Затем клиент связывается с сервером DNS для получения информации о своем домене. Сервер DNS предоставляет информацию не только о домене, но и о ближайшем контроллере домена. Клиентская система, в свою очередь, подключается к базе данных домена Active Directory на ближайшем контроллере домена с целью нахождения необходимых объектов (принтеров, файловых серверов, пользователей, групп, организационных подразделений), входящих в домен. Поскольку каждый контроллер домена хранит ссылки на другие домены в дереве, клиент может выполнять поиск во всем дереве домена.

Разновидность Active Directory, которая перечисляет все объекты в лесу доменов, доступна для тех случаев, когда необходимо найти данные за пределами дерева доменов клиента. Подобная версия называется глобальный каталог. Глобальный каталог можно хранить на любом контроллере домена в лесу AD.

Глобальный каталог предоставляет быстрый доступ к каждому объекту, который располагаться в лесу доменов, но при этом содержит только некоторые параметры объектов. Для получения всех атрибутов следует обратиться к службе Active Directory целевого домена (контроллеру интересующего домена). Глобальный каталог можно настроить на предоставление необходимых свойств объектов.

Для упрощения процесса создания объектов Active Directory контроллер домена содержит копию и иерархию классов для всего леса. Служба Active Directory содержит структуры классов в расширяемой схеме, в которую можно добавить новые классы.

Схема (schema) - это часть конфигурационного пространства имен Windows, которое поддерживается всеми контроллерами доменов в лесу. Конфигурационное пространство имен Windows состоит из нескольких структурных элементов, таких как физическое расположение, сайты Windows и подсети.

Сайт (site) содержится внутри леса и может объединять компьютеры из любого домена, причем все компьютеры сайта должны иметь быстрые и надежные сетевые соединения для резервирования данных контроллера домена.

Подсеть (subnet) - это группа IP-адресов, выделенная сайту. Подсети позволяют ускорить репликацию данных Active Directory между контроллерами доменов.

Active Directory

Active Directory («Активные директории», AD ) - LDAP -совместимая реализация службы каталогов корпорации Microsoft для операционных систем семейства Windows NT . Active Directory позволяет администраторам использовать групповые политики для обеспечения единообразия настройки пользовательской рабочей среды, развёртывать программное обеспечение на множестве компьютеров через групповые политики или посредством System Center Configuration Manager (ранее Microsoft Systems Management Server ), устанавливать обновления операционной системы, прикладного и серверного программного обеспечения на всех компьютерах в сети, используя Службу обновления Windows Server . Active Directory хранит данные и настройки среды в централизованной базе данных. Сети Active Directory могут быть различного размера: от нескольких десятков до нескольких миллионов объектов.

Представление Active Directory состоялось в 1999 году, продукт был впервые выпущен с Windows 2000 Server , а затем был модифицирован и улучшен при выпуске Windows Server 2003 . Впоследствии Active Directory был улучшен в Windows Server 2003 R2 , Windows Server 2008 и Windows Server 2008 R2 и переименован в Active Directory Domain Services . Ранее служба каталогов называлась NT Directory Service (NTDS ), это название до сих пор можно встретить в некоторых исполняемых файлах .

В отличие от версий Windows до Windows 2000 , которые использовали в основном протокол NetBIOS для сетевого взаимодействия, служба Active Directory интегрирована с DNS и TCP/IP . Для аутентификации по умолчанию используется протокол Kerberos . Если клиент или приложение не поддерживает аутентификацию Kerberos , используется протокол NTLM .

Устройство

Объекты

Active Directory имеет иерархическую структуру, состоящую из объектов. Объекты разделяются на три основные категории: ресурсы (например, принтеры), службы (например, электронная почта) и учётные записи пользователей и компьютеров. Active Directory предоставляет информацию об объектах, позволяет организовывать объекты, управлять доступом к ним, а также устанавливает правила безопасности.

Объекты могут быть вместилищами для других объектов (группы безопасности и распространения). Объект уникально определяется своим именем и имеет набор атрибутов - характеристик и данных, которые он может содержать; последние, в свою очередь, зависят от типа объекта. Атрибуты являются составляющей базой структуры объекта и определяются в схеме. Схема определяет, какие типы объектов могут существовать.

Сама схема состоит из двух типов объектов: объекты классов схемы и объекты атрибутов схемы. Один объект класса схемы определяет один тип объекта Active Directory (например, объект «Пользователь»), а один объект атрибута схемы определяет атрибут, который объект может иметь.

Каждый объект атрибута может быть использован в нескольких разных объектах классов схемы. Эти объекты называются объектами схемы (или метаданными) и позволяют изменять и дополнять схему, когда это необходимо. Однако каждый объект схемы является частью определений объектов Active Directory , поэтому отключение или изменение этих объектов могут иметь серьёзные последствия, так как в результате этих действий будет изменена структура Active Directory . Изменение объекта схемы автоматически распространяется в Active Directory . Будучи однажды созданным, объект схемы не может быть удалён, он может быть только отключён. Обычно все изменения схемы тщательно планируются.

Контейнер аналогичен объекту в том смысле, что он также имеет атрибуты и принадлежит пространству имён , но, в отличие от объекта, контейнер не обозначает ничего конкретного: он может содержать группу объектов или другие контейнеры.

Структура

Верхним уровнем структуры является лес - совокупность всех объектов, атрибутов и правил (синтаксиса атрибутов) в Active Directory . Лес содержит одно или несколько деревьев , связанных транзитивными отношениями доверия . Дерево содержит один или несколько доменов, также связанных в иерархию транзитивными отношениями доверия. Домены идентифицируются своими структурами имён DNS - пространствами имён.

Объекты в домене могут быть сгруппированы в контейнеры - подразделения. Подразделения позволяют создавать иерархию внутри домена, упрощают его администрирование и позволяют моделировать организационную и/или географическую структуры компании в Active Directory . Подразделения могут содержать другие подразделения. Корпорация Microsoft рекомендует использовать как можно меньше доменов в Active Directory , а для структурирования и политик использовать подразделения. Часто групповые политики применяются именно к подразделениям. Групповые политики сами являются объектами. Подразделение является самым низким уровнем, на котором могут делегироваться административные полномочия .

Другим способом деления Active Directory являются сайты , которые являются способом физической (а не логической) группировки на основе сегментов сети. Сайты подразделяются на имеющие подключения по низкоскоростным каналам (например по каналам глобальных сетей , с помощью виртуальных частных сетей) и по высокоскоростным каналам (например через локальную сеть). Сайт может содержать один или несколько доменов, а домен может содержать один или несколько сайтов. При проектировании Active Directory важно учитывать сетевой трафик , создающийся при синхронизации данных между сайтами.

Ключевым решением при проектировании Active Directory является решение о разделении информационной инфраструктуры на иерархические домены и подразделения верхнего уровня. Типичными моделями, используемыми для такого разделения, являются модели разделения по функциональным подразделениям компании, по географическому положению и по ролям в информационной инфраструктуре компании. Часто используются комбинации этих моделей.

Физическая структура и репликация

Физически информация хранится на одном или нескольких равнозначных контроллерах доменов , заменивших использовавшиеся в Windows NT основной и резервные контроллеры домена, хотя для выполнения некоторых операций сохраняется и так называемый сервер «операций с одним главным сервером », который может эмулировать главный контроллер домена. Каждый контроллер домена хранит копию данных, предназначенную для чтения и записи. Изменения, сделанные на одном контроллере, синхронизируются на все контроллеры домена при репликации . Серверы, на которых сама служба Active Directory не установлена, но которые при этом входят в домен Active Directory , называются рядовыми серверами.

Репликация Active Directory выполняется по запросу. Служба Knowledge Consistency Checker создаёт топологию репликации, которая использует сайты, определённые в системе, для управления трафиком. Внутрисайтовая репликация выполняется часто и автоматически с помощью средства проверки согласованности (уведомлением партнёров по репликации об изменениях). Репликация между сайтами может быть настроена для каждого канала сайта (в зависимости от качества канала) - различная «оценка» (или «стоимость») может быть назначена каждому каналу (например DS3 , , ISDN и т. д.), и трафик репликации будет ограничен, передаваться по расписанию и маршрутизироваться в соответствии с назначенной оценкой канала. Данные репликации могут транзитивно передаваться через несколько сайтов через мосты связи сайтов, если «оценка» низка, хотя AD автоматически назначает более низкую оценку для связей «сайт-сайт», чем для транзитивных соединений. Репликация сайт-сайт выполняется серверами-плацдармами в каждом сайте, которые затем реплицируют изменения на каждый контроллер домена своего сайта. Внутридоменная репликация проходит по протоколу RPC по протоколу IP , междоменная - может использовать также протокол SMTP .

Если структура Active Directory содержит несколько доменов, для решения задачи поиска объектов используется глобальный каталог : контроллер домена, содержащий все объекты леса, но с ограниченным набором атрибутов (неполная реплика). Каталог хранится на указанных серверах глобального каталога и обслуживает междоменные запросы.

Возможность операций с одним главным компьютером позволяет обрабатывать запросы, когда репликация с несколькими главными компьютерами недопустима. Есть пять типов таких операций: эмуляция главного контроллера домена (PDC-эмулятор), главный компьютер относительного идентификатора (мастер относительных идентификаторов или RID-мастер), главный компьютер инфраструктуры (мастер инфраструктуры), главный компьютер схемы (мастер схемы) и главный компьютер именования домена (мастер именования доменов). Первые три роли уникальны в рамках домена, последние две - уникальны в рамках всего леса.

Базу Active Directory можно разделить на три логические хранилища или «раздела». Схема является шаблоном для Active Directory и определяет все типы объектов, их классы и атрибуты, синтаксис атрибутов (все деревья находятся в одном лесу, потому что у них одна схема). Конфигурация является структурой леса и деревьев Active Directory . Домен хранит всю информацию об объектах, созданных в этом домене. Первые два хранилища реплицируются на все контроллеры доменов в лесу, третий раздел полностью реплицируется между репликами контроллеров в рамках каждого домена и частично - на сервера глобального каталога.

Именование

Active Directory поддерживает следующие форматы именования объектов: универсальные имена типа UNC , URL и LDAP URL . Версия LDAP формата именования X.500 используется внутри Active Directory .

Каждый объект имеет различающееся имя (англ. distinguished name , DN ) . Например, объект принтера с именем HPLaser3 в подразделении «Маркетинг» и в домене foo.org будет иметь следующее различающееся имя: CN=HPLaser3,OU=Маркетинг,DC=foo,DC=org , где CN - это общее имя, OU - раздел, DC - класс объекта домена. Различающиеся имена могут иметь намного больше частей, чем четыре части в этом примере. У объектов также есть канонические имена. Это различающиеся имена, записанные в обратном порядке, без идентификаторов и с использованием косых черт в качестве разделителей: foo.org/Маркетинг/HPLaser3 . Чтобы определить объект внутри его контейнера, используется относительное различающееся имя : CN=HPLaser3 . У каждого объекта также есть глобально уникальный идентификатор (GUID ) - уникальная и неизменная 128-битная строка, которая используется в Active Directory для поиска и репликации. Определённые объекты также имеют имя участника-пользователя (UPN , в соответствии с RFC 822 ) в формате объект@домен.

Интеграция с UNIX

Различные уровни взаимодействия с Active Directory могут быть реализованы в большинстве UNIX -подобных операционных систем посредством соответствующих стандарту LDAP клиентов, но такие системы, как правило, не воспринимают большую часть атрибутов, ассоциированных с компонентами Windows , например групповые политики и поддержку односторонних доверенностей.

Сторонние поставщики предлагают интеграцию Active Directory на платформах UNIX , включая UNIX , Linux , Mac OS X и ряд приложений на базе Java , с пакетом продуктов:

Добавления в схему, поставляемые с Windows Server 2003 R2 включают атрибуты, которые достаточно тесно связаны с RFC 2307 , чтобы использоваться в общем случае. Базовые реализации RFC 2307, nss_ldap и pam_ldap , предложенные PADL.com , непосредственно поддерживают эти атрибуты. Стандартная схема для членства в группе соответствует RFC 2307bis (предлагаемому) . Windows Server 2003 R2 включает Консоль управления Microsoft для создания и редактирования атрибутов.

Альтернативным вариантом является использование другой службы каталогов, например 389 Directory Server (ранее Fedora Directory Server , FDS ), eB2Bcom ViewDS v7.1 XML Enabled Directory или Sun Java System Directory Server от Sun Microsystems , выполняющую двухстороннюю синхронизацию с Active Directory , реализуя таким образом «отраженную» интеграцию, когда клиенты UNIX и Linux аутентифицируются FDS , а клиенты Windows аутентифицируются Active Directory . Другим вариантом является использование OpenLDAP с возможностью полупрозрачного перекрытия, расширяющей элементы удаленного сервера LDAP дополнительными атрибутами, хранимыми в локальной базе данных.

Active Directory автоматизируются с помощью Powershell .

Литература

- Рэнд Моримото, Кентон Гардиньер, Майкл Ноэл, Джо Кока Microsoft Exchange Server 2003 . Полное руководство = Microsoft Exchange Server 2003 Unleashed . - М .: «Вильямс», 2006. - С. 1024. - ISBN 0-672-32581-0

См. также

Ссылки

Примечания

| Компоненты Microsoft Windows | |

|---|---|

| Основные | |

| Службы управления |

|

| Приложения |

Контакты DVD Maker Факсы и сканирование Internet Explorer Журнал Экранная лупа Media Center Проигрыватель Windows Media Программа совместной работы Центр устройств Windows Mobile Центр мобильности Экранный диктор Paint Редактор личных символов Удалённый помощник Распознавание речи WordPad Блокнот Боковая панель Звукозапись Календарь Калькулятор Ножницы Почта Таблица символов Исторические : Movie Maker NetMeeting Outlook Express Диспетчер программ Диспетчер файлов Фотоальбом |

| Игры | |

| Ядро ОС | |

| Службы | |

| Файловые системы |

|

| Сервер |

Active Directory Службы развёртывания Служба репликации файлов DNS Домены Перенаправление папок Hyper-V IIS Media Services MSMQ Защита доступа к сети (NAP) Службы печати для UNIX Удалённое разностное сжатие Службы удаленной установки Служба управления правами Перемещаемые профили пользователей SharePoint Диспетчер системных ресурсов Удаленный рабочий стол WSUS Групповая политика Координатор распределённых транзакций |

| Архитектура | |

| Безопасность | |

| Совместимость | |

| Microsoft | ||

|---|---|---|

| ПО | ||

| Серверное ПО | ||

| Технологии | ||

| Интернет | ||

| Игры | ||

| Аппаратное обеспечение |

||

| Образование | ||

| Лицензирование | ||

| Подразделения | ||